No products in the cart.

Release Highlight & Notifications

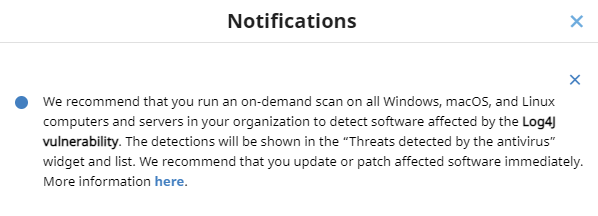

Notifications ที่เกี่ยวข้องกับ Log4J vulnerability

ลูกค้าที่ใช้ solution ของ Panda อยู่ หากเจอข้อความ Notifications นี้ก็ไม่ต้องตกใจไป

ทางทีมงานแนะนำให้ทำการรัน full scan ที่เครื่องคอมพิวเตอร์ทุกเครื่องในองค์กร เพื่อตรวจหา software ที่ได้รับผลกระทบจากช่องโหว่ของ Log4J โดยท่านสามารถตรวจสอบการ detect ได้ที่หัวข้อ “Threats detected by the antivirus” จากหน้า dashboard

เมื่อพบเครื่องและไฟล์ที่ได้รับผลกระทบ ให้ทำการอัพเดท Log4J compoment และดูให้มั่นใจว่า JNDI searches นั้น disabled โดยตั้งค่าให้ JVM flag log4j2.formatMsgNoLookups เป็น True

หากท่านมี add-on รุ่น Panda Patch Management ก็จะสามารถปิดช่องโหว่ได้สะดวก โดยดูว่าไม่มีช่องโหว่ของ CVE-2021-44228 พบอยู่ในระบบของท่าน ถ้ายังพบ ให้ทำการ patch ทันที

สำหรับรายละเอียดแบบเต็ม สามารถศึกษาได้จากเนื้อหาต่อไปนี้

Description

On 9 December 2021, researchers disclosed a critical, unauthenticated remote code execution (RCE) vulnerability (CVE-2021-44228) in log4j2, a popular and widely-used logging library for Java applications. An attacker could exploit this vulnerability to run untrusted code on vulnerable systems.

There are several mitigating factors, including the version of Java the application uses with JDK versions newer than 6u11, 7u201, 8u191 and 11.0.1 not affected by the common and trivial LDAP attack vector. Additionally, log4j2 implementations that have explicitly disabled JNDI lookups are not vulnerable.

After a thorough analysis, WatchGuard has determined that none of the WatchGuard/Panda products and services are vulnerable to the trivial LDAP attack vector. Some services and service middleware were found to run a vulnerable version of log4j2 but paired with a non-vulnerable JDK version. We have proactively patched these services and have found no evidence of successful exploits against these services.

For more information, see this Secplicity blog post.

How to identify vulnerable computers and servers

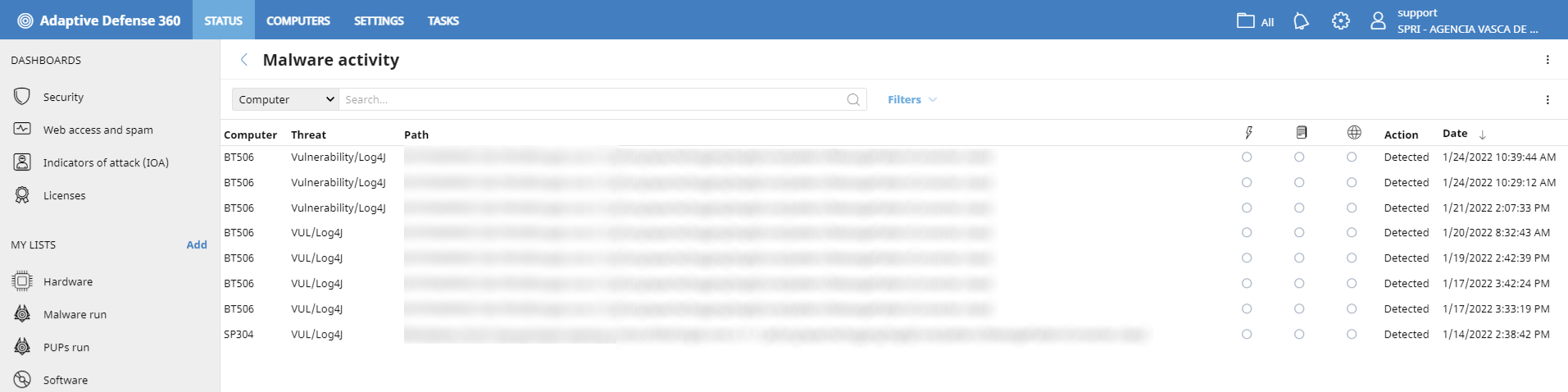

If you have any of Panda Endpoint solutions, such as Endpoint Protection, Endpoint Protection Plus or Adaptive Defense 360, simply launch an on-demand scan on all Windows, macOS and Linux computers in your company and any software affected by the log4J vulnerability will be detected.

IMPORTANT: It is recommended to launch the scan during off-peak hours because, although the scans are launched with low priority to minimize consumption, the continuous reading of files on disk may have a slight impact on the performance of the computer or server.

The detections will be displayed in the Threats detected by the antivirus widget and list.

|

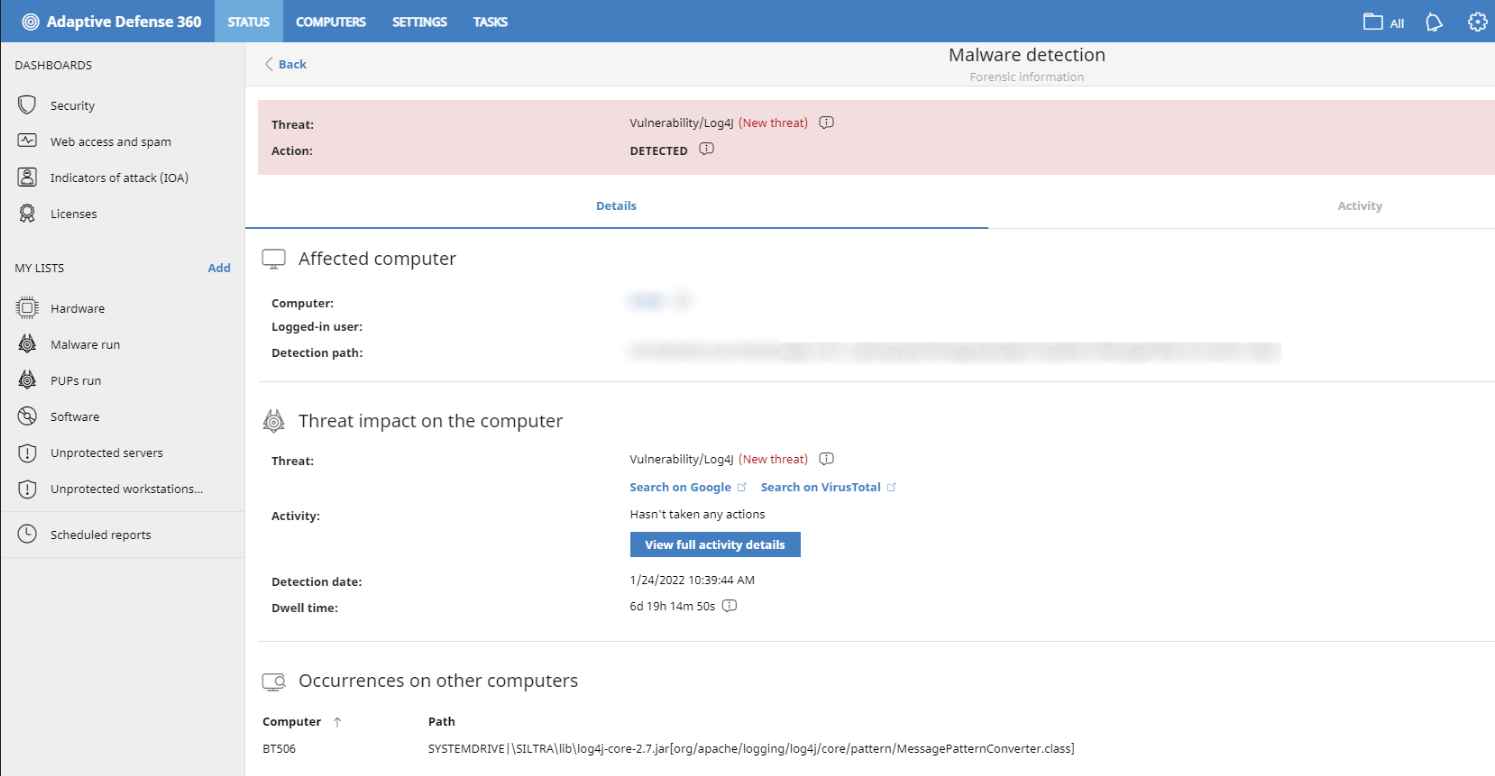

And in the computer’s Details screen:

|

Once the computers and files affected by the vulnerability have been identified, immediately update the Log4J component and ensure that JNDI searches are disabled by setting the JVM flag log4j2.formatMsgNoLookups to True to mitigate the vulnerability.

If you have vulnerability scanning and patching tools such as Panda Patch Management, make sure that the vulnerability identified with CVE-2021-44228 is not found on your computers or servers, and, if not, patch it as soon as possible.

อ้างอิงจาก https://www.pandasecurity.com/en/support/card?id=100078