No products in the cart.

Cyber News

Apache Airflow ตั้งค่าเซิร์ฟเวอร์ผิดพลาดทำให้ข้อมูลส่วนตัวรั่วไหล

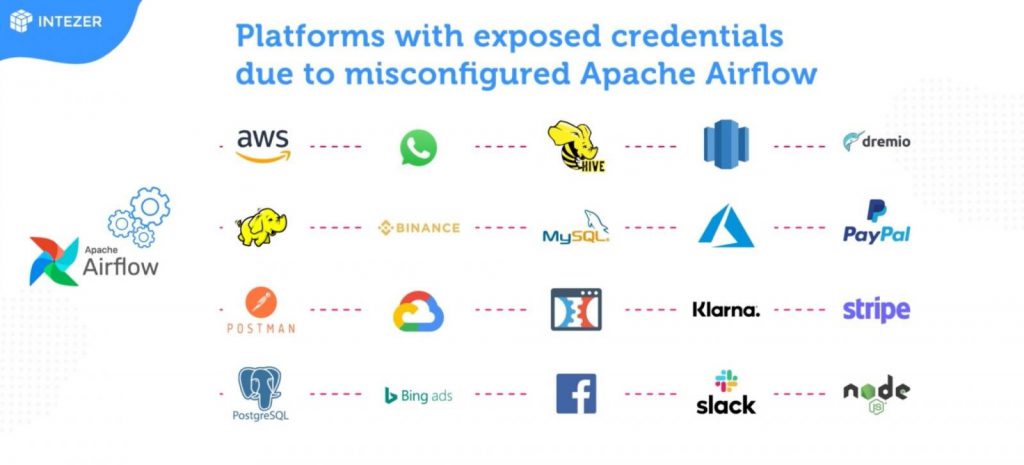

Apache Airflow ตั้งค่าเซิร์ฟเวอร์ผิดพลาดทำให้ข้อมูลส่วนตัวรั่วไหล เป็นแพลตฟอร์มการจัดการเวิร์กโฟลว์โอเพนซอร์ส ยอดนิยมสำหรับการจัดระเบียบและจัดการงานขณะที่ตรวจสอบข้อบกพร่องในการตั้งค่าผิดพลาดใน Apache Airflow นักวิจัยได้ค้นพบอินสแตนซ์ช่องโหว่จำนวนมากที่เปิดเผยบนเว็บไซต์ซึ่งเป็นข้อมูลที่ละเอียดอ่อน รวมถึงข้อมูลรับรองจากบริษัทเทคโนโลยีที่มีชื่อเสียง

ตัวอย่างของกลุ่มธุรกิจที่ถูกเปิดเผยข้อมูลละเอียดอ่อนมีทั้งสื่อ การเงิน การผลิต เทคโนโลยีสารสนเทศ (IT) เทคโนโลยีชีวภาพ อีคอมเมิร์ซ สุขภาพ พลังงาน ความปลอดภัยทางไซเบอร์ และอุตสาหกรรมการขนส่ง

สาเหตุที่พบบ่อยที่สุดสำหรับการรั่วไหลของข้อมูลที่เห็นบนเซิร์ฟเวอร์ Airflow คือแนวทางการเข้ารหัสที่ไม่ปลอดภัย

ตัวอย่างเช่น ทีมของ Intezer ค้นพบอินสแตนซ์การใช้งานจริงต่างๆ ที่มีรหัสผ่านแบบฮาร์ดโค้ดภายในโค้ด Python DAGรหัสผ่านไม่ควรถูกฮาร์ดโค้ดเป็นการเข้ารหัสที่ความปลอดภัยต่ำ ถึงแม้ว่าตัวแอปจะมีตัวไฟร์วอลล์ป้องกันอีกชั้นนึงแล้วก็ตาม

ในอีกกรณีหนึ่งของการกำหนดค่าผิดพลาด นักวิจัยเห็นเซิร์ฟเวอร์ Airflow ที่มีไฟล์การกำหนดค่า (airflow.cfg) ที่เข้าถึงได้แบบสาธารณะ พบว่าการตั้งค่าผิดนั้นเริ่มต้นที่ Airflow เซิร์ฟเวอร์ ที่ตั้งค่าการเข้าถึงได้แบบสาธารณะซึ่งสามารถตั้งค่าและบันทึกการเปลี่ยนแปลงได้ ซึ่งมีไฟล์ความลับ เช่น รหัสผ่านและคีย์ แต่ถ้าตัวเลือก “expose_config” ในไฟล์ถูกตั้งค่าผิดพลาดเป็น “True” การกำหนดค่าจะสามารถเข้าถึงได้โดยทุกคนผ่านทางเว็บเซิร์ฟเวอร์

Apache Airflow ตั้งค่าเซิร์ฟเวอร์ผิดพลาดทำให้ข้อมูลส่วนตัวรั่วไหล

การวิจัยแสดงให้เห็นถึงความเสี่ยงของการแพตช์ล่าช้า

นอกเหนือจากการระบุว่า Airflow มีการตั้งค่าไม่ปลอดภัยแล้ว งานวิจัยนี้ยังมุ่งเน้นไปที่ความเสี่ยงจากการอัปเดตซอฟต์แวร์ที่ล่าช้า ซึ่งทางเราเองก็มีโซลูชั่นที่ชื่อ PANDA PATCH MANAGEMENT ที่สามารถอัปเดตซอฟต์แวร์ได้อัตโนมัติเวลาที่มีแพตช์ออกใหม่ ตัวโดยการคลิกไม่กี่ครั้งสามารถขอทดลองใช้ได้ฟรีไม่มีเงื่อนไข งานวิจัยระบุว่าข้อบกพร่องเหล่านี้ส่วนใหญ่อยู่บนเซิร์ฟเวอร์ที่ใช้ Airflow v1.x จากปี 2015 ซึ่งยังคงใช้งานภายในองค์กรตามฝ่ายต่างๆ

ในการปรับปรุงของ Airflow มีการกำหนดตั้งค่าด้านความปลอดภัยใหม่ๆ มากมาย รวมถึง REST API ที่ต้องมีการยืนยันสิทธิ์การใช้งานทั้งหมด และไม่มีการบันทึกข้อมูลที่ละเอียดอ่อน โดยบังคับให้ผู้ดูแลระบบเป็นคนยืนยันแทนที่จะใช้ค่าเริ่มต้น จากการเปลี่ยนแปลงครั้งใหญ่ในเวอร์ชัน 2 ขอแนะนำอย่างยิ่งให้อัปเดตเวอร์ชันของอินสแตนซ์ Airflow ทั้งหมดเป็นเวอร์ชันล่าสุด ตรวจสอบให้แน่ใจว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตเท่านั้นที่สามารถเชื่อมต่อได้

การเปิดเผยบันทึกของลูกค้า และข้อมูลที่มีความละเอียดอ่อนเนื่องจากข้อบกพร่องด้านความปลอดภัยที่เกิดจากการแพตช์ล่าช้าอาจเป็นการละเมิดกฎหมายคุ้มครองข้อมูล เช่น PDPA

เราจะเห็นว่านี้ไม่ใช่ครั้งแรกที่เรื่องข้อมูลรั่วไหล อย่างเช่นก่อนหน้านี้ ก็มีการโจมตีเกิดขึ้นไปยังกระทรวงสาธารณสุข และมีข้อมูลรั่วไหลออกไป เชื่อได้ว่าครั้งนี้จะไม่ใช่ครั้งสุดท้ายเช่นกัน ดังนั้นเราควรจะมีการป้องกันข้อมูลของเราไม่ให้รั่วไหลออกไปด้วยตัว Final Code ที่ รักษาความปลอดภัยของข้อมูลส่วนบุคคลและข้อมูลสำคัญสามารถเข้ารหัสดาต้าเบสทั้งก้อนเฉพาะผู้ที่มีสิทธิ์เท่านั้น จึงจะสามารถถอดรหัสเพื่อเข้าถึงข้อมูลได้ ลดความเสี่ยงเมื่อเกิดเหตุข้อมูลรั่วไหลโดยไม่ได้ตั้งใจหรือถูกขโมย

Credit Bleepingcomputer.com