No products in the cart.

Security Content

หลักการป้องกัน Ransomware ที่คุณอาจไม่เคยรู้มาก่อน

หลักการป้องกัน Ransomware ที่คุณอาจไม่เคยรู้มาก่อน Ransomware ถือได้ว่าเป็นภัยคุกคามที่แพร่หลายมากที่สุดของความปลอดภัยทางไซเบอร์ในยุคปัจจุบัน

แฮกเกอร์ค้นพบวิธีใหม่ๆ ในการหาเงินจากการโจมตีด้วย ransomware ทำให้ความถี่ของการโจมตีเหล่านี้ก็เพิ่มขึ้น

แฮกเกอร์จะวางแผนการโจมตีด้วยความระมัดระวัง และอดทน ในการเลือกโจมตีเป้าหมาย เพราะมีการตรวจสอบข้อมูลอย่างมีประสิทธิภาพ ย่อมส่งผลต่อความสำเร็จของการโจมตีทางอินเทอร์เน็ต

การศึกษาวิจัยเชิงลึกดังกล่าวที่ใช้ในการกำหนดเหยื่อคือกลุ่มแฮกเกอร์ที่มีชื่อว่า DarkSide

Darkside Ransomware คืออะไร ?

DarkSide เป็นกลุ่มที่ตรวจพบครั้งแรกในเดือนกรกฎาคม 2020 โดยตั้งเป้าไปที่บริษัทต่างๆ ทั่วโลก

การโจมตีของ Darkside แสดงให้เห็นว่ามีความรู้ค่อนข้างลึกในด้านระบบความปลอดภัย และช่องโหว่ของเหยื่อ การโจมตีด้วย ransomware ของพวกเขาได้ระบุว่าไม่ต้องการกำหนดกลุ่มเป้าหมายเช่น โรงพยาบาล โรงเรียน องค์กรไม่แสวงหากำไร หรือรัฐบาล มุ่งเป้าไปที่บริษัทใหญ่ๆ ที่สามารถจ่ายค่าไถ่จำนวนมากได้

กลุ่ม Darkside ดำเนินการภายใต้รูปแบบของ Ransomware-as-a-Service (RaaS) ด้วยวิธีนี้ ผลประโยชน์จะถูกแบ่งปันระหว่างผู้โจมตีและบุคคลภายในบริษัท ที่ปล่อยตัว ransomware ให้เข้าสู่บริษัทเพื่อเริ่มการโจมตี กลุ่ม DarkSide จะได้รับเงินค่าไถ่ประมาณ 25% ส่วนที่เหลือจะให้กับบุคคลที่ร่วมมือภายในบริษัทที่ทำการโจมตี

ขั้นตอนการทำงานของ Ransomware

ผู้โจมตีทำการตรวจสอบระบบป้องกันของเหยื่อ เพื่อรับประกันว่าจะไม่ถูกเครื่องมือตรวจจับตอนเริ่มทำการโจมตี

การเข้าถึงเบื้องต้น

โดยปกติ Darkside ransomwareเริ่มต้นผ่านลิงก์หรือบัญชีที่อ่อนแอ ผ่านช่องโหว่ของระบบเพื่อทำการโจมตีจากระยะไกล

มีการเตรียมเดสก์ท็อปเสมือน (Virtual Desktop Infrastructure) เพื่อทำให้การรีโมทระยะไกลสะดวกมากขึ้น

คำสั่งและการควบคุม

สร้างคำสั่งและการควบคุมโดยใช้ตัว RDP ที่ทำงานบนพอร์ต 443 ซึ่งกำหนดเส้นทางผ่านระบบ Tor

เป็นที่น่าสังเกตว่าเมื่อติดตั้งเบราว์เซอร์ Tor แล้ว การตั้งค่าของเบราว์เซอร์จะเปลี่ยนเป็นบริการถาวร โดยกำหนดเส้นทางการรับส่งข้อมูลที่ส่งไปยังพอร์ตในเครื่อง (ไดนามิก) ผ่าน TOR ผ่าน HTTPS ผ่านพอร์ต 443

Cobalt Strike ถูกใช้เป็นคำสั่งสำรอง และระบบควบคุมโดยปรับใช้ stagers (ชื่อ file.exe) จากระยะไกลบนคอมพิวเตอร์เป้าหมายบางเครื่องผ่าน WinRM ซึ่งแต่ละเครื่องมีการกำหนดค่าเฉพาะ Cobalt Strike stagers ที่เชื่อมโยงกับเซิร์ฟเวอร์ C2 เฉพาะเพื่อรับ Cobalt Strike Beacon

การตรวจสอบ และการเก็บข้อมูลสำคัญของเหยื่อ

สแกนเครือข่าย ดำเนินการตั้งค่าคำสั่ง ถ่ายโอนข้อมูล และขโมยรหัสผ่าน อย่างแยบยลจากระยะไกล เซิร์ฟเวอร์ Windows ที่ใช้งานอยู่ยังทำหน้าที่เป็นฮับสำหรับการจัดเก็บข้อมูลก่อนการกรองข้อมูล ข้อมูลถูกขุดจากเซิร์ฟเวอร์หลายร้อยเครื่องโดยใช้โปรแกรมแบตช์ (dump.bat) ในโฟลเดอร์เดสก์ท็อป การดัมพ์ไฟล์ไปยังไดเร็กทอรีเดียวกันและบีบอัดเป็นไฟล์เก็บถาวร 7zip โดยใช้รูปแบบการตั้งชื่อ *.7z.[001]-[999]

การเข้ารหัส

Darkside จะไม่เปิดตัว ransomware จนกว่าพวกเขาจะทำเก็บรายละเอียดเครือข่าย และดึงข้อมูลที่มีค่า เข้าควบคุมบัญชีที่มีสิทธิพิเศษค้นหาระบบสำรองข้อมูล เซิร์ฟเวอร์ และแอพทั้งหมด โดยชะลอการเข้ารหัสเอาไว้ เพื่อเก็บรายละเอียดสำคัญ และสร้างผลกำไรสูงสุด

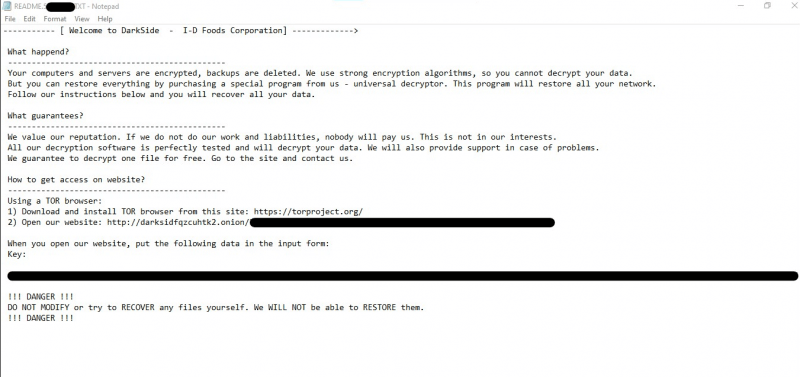

รหัสเรียกค่าไถ่ถูกแจกจ่ายโดยใช้แบ็คดอร์ที่รู้จักกันดี (TOR-RDP หรือ Cobalt Strike) และได้รับการปรับแต่งให้เหมาะกับเหยื่อแต่ละราย เพย์โหลดประกอบด้วยไฟล์ปฏิบัติการ ส่วนขยายที่ไม่ซ้ำแบบใคร และ ID เหยื่อที่ไม่ซ้ำแบบใครที่อนุญาตให้เหยื่อเข้าสู่เว็บไซต์ของ Darkside และชำระเงิน

มัลแวร์จะหลีกเลี่ยงระบบการตรวจจับด้วยฐานข้อมูลไวรัส โดยใช้โปรแกรมปฏิบัติการ และส่วนขยายที่แตกต่างกัน Darkside ยังขายransomware แบบกำหนดเองให้กับผู้คุกคามอื่นๆ (Ransomware as a Service)

ช่องโหว่ที่ใช้งานบ่อย

CVE-2019-5544

ผู้โจมตีเข้าถึงเครือข่ายจนไปเข้าสู่พอร์ต 427 บนโฮสต์ ESXi หรืออุปกรณ์จัดการ Horizon DaaS ผู้โจมตีสามารถเขียนฮีพของบริการ OpenSLP ใหม่ ส่งผลให้มีการเรียกใช้โค้ดผ่านตัวรีโมท

CVE-2020-3992

ผู้โจมตีเข้าถึงเครือข่ายจนไปเข้าสู่พอร์ต 427 บนระบบ ESXi เพื่อเปิดใช้ตัว OpenSLP แบบไม่ต้องเสียค่าใช้จ่ายส่งผลให้มีการเรียกใช้โค้ดผ่านตัวรีโมท

เราควรป้องกัน Ransomware จากกลุ่ม Darkside อย่างไร ?

DarkSide ransomware เป็นมัลแวร์ที่อันตรายมากซึ่งสร้างขึ้นเพื่อเข้ารหัสไฟล์ เช่น รูปภาพ ไฟล์เสียง วิดีโอ เอกสาร ฯลฯ และทำให้ไม่สามารถเข้าถึงได้

การเข้ารหัสจะมีแจ้งเตือนเรียกค่าไถ่ หลังจากเข้ารหัสทุกโฟลเดอร์บนอุปกรณ์ของคุณ และคุณไม่สามารถถอดรหัสได้ สิ่งที่คุณทำได้มีเพียงแค่กู้ข้อมูลกลับมาจากไฟล์สำรอง

นี่คือช่วงเวลาที่คุณจำเป็นต้องลบ DarkSide ransomware และส่วนประกอบอื่นๆ ที่เชื่อมโยงทั้งหมดออกจากอุปกรณ์ทันที จากนั้นจึงดำเนินการกู้คืนข้อมูล ดังนั้นเราอยากแนะนำวิธีการป้องกัน ransomware ที่มีประโยชน์มีดังนี้:

หลักการป้องกัน Ransomware ที่คุณอาจไม่เคยรู้มาก่อน

- เปิดใช้งานการยืนยันตัวตนสองชั้น สำหรับการเปิดใช้งานตัวรีโมทไปยังเครือข่ายภายในของบริษัท

- เปิดใช้งานตัวกรองสแปมที่มีประสิทธิภาพเพื่อป้องกันไม่ให้อีเมลฟิชชิ่ง ป้องกันไม่ให้อีเมลที่มีโค้ดปฏิบัติการเข้าถึงผู้ใช้ปลายทาง

- ฝึกอบรมผู้ใช้ โดยการจำลองรูปการจู่โจมเพื่อให้ความรู้ผู้ใช้ในการป้องกันการเข้าเว็บไซต์ที่เป็นอันตราย หรือเปิดไฟล์แนบต้องสงสัย

- ป้องกันทราฟฟิกเครือข่ายในการสื่อสาร รวมถึง IP ที่เป็นอันตรายไม่ให้เข้าหรือออกจากเครือข่าย ใช้รายการ URL ที่บล็อกและ/หรือรายการที่อนุญาตเพื่อป้องกันไม่ให้ผู้ใช้เข้าชมเว็บไซต์ที่เป็นอันตราย

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์ เช่น ระบบปฏิบัติการ แอปพลิเคชัน และเฟิร์มแวร์ บนเครือข่ายไอที ได้รับการอัปเดตเป็นประจำ พิจารณาใช้ระบบการจัดการแพตช์แบบรวมศูนย์

- การจำกัดการเข้าถึงเครือข่าย โดยเฉพาะ RDP หากพบว่าจำเป็นต้องใช้ RDP ในการปฏิบัติงานหลังจากการประเมินความเสี่ยง ให้จำกัดแหล่งที่มาต้นทาง และต้องใช้การยืนยันตัวตนสองชั้น

- กำหนดค่าซอฟต์แวร์ป้องกันไวรัส/มัลแวร์ เพื่อสแกนเครือข่ายไอทีเป็นประจำ

ดังนั้นเราจึงอยากนำเสนอ AV Heimdal™ จากประเทศเดนมาร์ก มีการอัปเดตอยู่เสมอเพื่อให้การรักษาความปลอดภัยทางไซเบอร์เป็นรุ่นล่าสุด คุณภาพที่แสดงให้เห็นผ่านผลิตภัณฑ์ Threat Prevention Endpoint ที่ได้รับรางวัลใช้ Machine Learning, ข้อมูลอาชญากรรมทางอินเทอร์เน็ต และ AI เพื่อป้องกันภัยคุกคามในอนาคตด้วยความแม่นยำ 96% หากท่านสนใจทดลองใช้สามารถติดต่อทีมงานเพื่อขอทดลองใช้ได้ฟรี 30 วัน

Credit https://heimdalsecurity.com/