No products in the cart.

Cyber News, Security Content

Google Chrome อัปเดตอุดช่องโหว่ Zero-day ครั้งที่ 6 ของปี 2023

Google Chrome อัปเดตอุดช่องโหว่ Zero-day ครั้งที่ 6 ของปี 2023

Google ได้แก้ไขช่องโหว่ Zero-day ของ Chrome ครั้งที่ 6 ในปีนี้ในการอัปเดตความปลอดภัยฉุกเฉิน

ที่ปล่อยให้ผู้ใช้งานดาวน์โหลดไปใช้ในวันนี้เพื่อหยุดการโจมตีต่อเนื่องจากผู้ไม่หวังดี บริษัทรับทราบถึงช่องโหว่ด้านความปลอดภัย (CVE-2023-6345) ในคำแนะนำด้านความปลอดภัยใหม่ที่มีการอัปเดตในวันนี้

“Google ตระหนักดีว่ามีการหาประโยชน์จาก CVE-2023-6345 ในวงกว้าง” บริษัทกล่าว

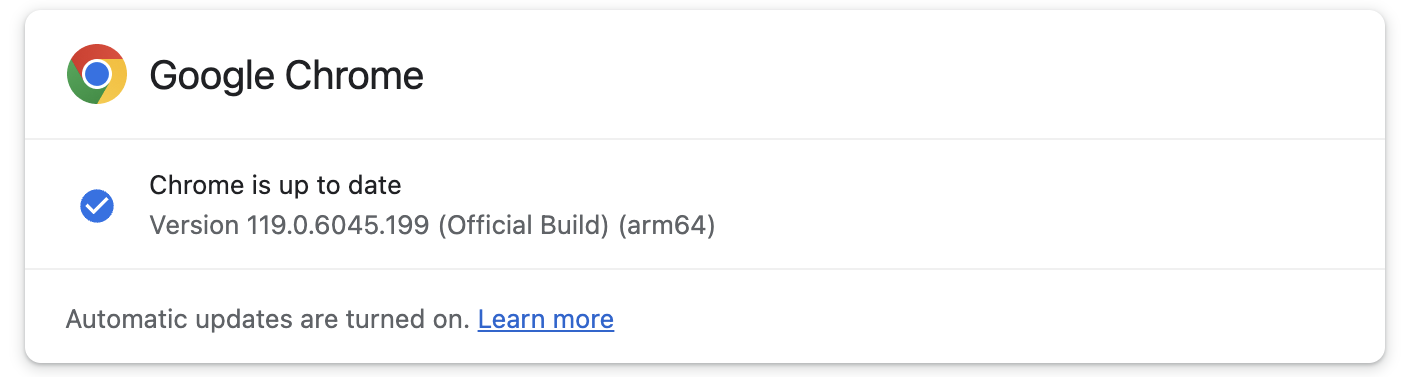

ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วในช่อง Stable Desktop โดยมีเวอร์ชันแพตช์ที่เผยแพร่ทั่วโลกสำหรับผู้ใช้ Windows (119.0.6045.199/.200) และผู้ใช้ Mac และ Linux (119.0.6045.199)

แม้ว่าคำแนะนำจะตั้งข้อสังเกตว่าการอัปเดตความปลอดภัยอาจใช้เวลาหลายวันหรือหลายสัปดาห์ในการเข้าถึงฐานข้อมูลผู้ใช้ทั้งหมด ผู้ใช้ที่ไม่ต้องการอัปเดตด้วยตนเองสามารถใช้เว็บเบราว์เซอร์เพื่อตรวจสอบการอัปเดตใหม่โดยอัตโนมัติ และติดตั้งหลังจากการเปิดโปรแกรมครั้งถัดไป

มีแนวโน้มที่จะถูกโจมตีด้วยสปายแวร์

ช่องโหว่แบบ Zero-day ที่มีความอันตรายสูงนี้เกิดขึ้นจากจุดอ่อนภายในไลบรารีกราฟิก 2D โอเพ่นซอร์สของ Skia ซึ่งทำให้เกิดการขัดข้องไปจนถึงการทำงานตามโค้ดที่กำหนด (Skia ยังถูกใช้เป็นเอ็นจิ้นกราฟิกโดยผลิตภัณฑ์อื่น ๆ เช่น ChromeOS Android และ Flutter)

ข้อผิดพลาดดังกล่าวได้รับการรายงานเมื่อวันศุกร์ที่ 24 พฤศจิกายน โดย Benoît Sevens และ Clément Lecigne นักวิจัยด้านความปลอดภัยสองคนจาก Threat Analysis Group (TAG) ของ Google

Google TAG เป็นที่รู้จักจากการเปิดเผยข้อมูลซีโรเดย์ ซึ่งมักถูกใช้โดยกลุ่มแฮกที่ได้รับการสนับสนุนจากรัฐในแคมเปญสปายแวร์ที่กำหนดเป้าหมายไปที่บุคคลที่มีชื่อเสียง เช่น นักข่าวและนักการเมือง

บริษัทระบุว่าการเข้าถึงรายละเอียดของซีโรเดย์จะยังคงถูกจำกัดจนกว่าผู้ใช้ส่วนใหญ่จะอัปเดตเบราว์เซอร์ ข้อบกพร่องดังกล่าวส่งผลกระทบต่อซอฟต์แวร์อื่นๆ ที่ยังไม่ได้รับการแก้ไขรายละเอียดข้อบกพร่อง และลิงก์จะขยายวงกว้าง

จุดมุ่งหมายชอง Google TAG คือลดโอกาสที่ผู้คุกคามจะพัฒนาช่องโหว่ CVE-2023-6345 โดยใช้ประโยชน์จากข้อมูลทางเทคนิคที่มีการเปิดเผยเกี่ยวกับช่องโหว่ดังกล่าว

ในเดือนกันยายน Google ได้แก้ไขซีโร่เดย์ไป 2 ครั้ง (CVE-2023-5217 และ CVE-2023-4863) ที่ถูกโจมตี โดยนับเป็นครั้งที่ 4 และ 5 ตั้งแต่ต้นปี 2023

บริษัทได้มีการอัปเดตความปลอดภัยสำหรับ CVE-2023-3079, CVE-2023-2136 และ CVE-2023-2033 Google TAG ยังติดตามดู code ในส่วนของการเรียกใช้ remote (CVE-2023-4762) ที่ก่อนหน้าที่ใช้ตัวซีโร่เดย์จากการโจมตีสปายแวร์ หลายสัปดาห์หลังจากได้รับการแก้ไขในต้นเดือนกันยายน

ดูแลระบบด้วยการอัปเดตแพตช์อย่างสม่ำเสมอเพื่อป้องกันการติดมัลแวร์ อย่างไรก็ตาม การทำตามขั้นตอนด้วยตนเองซ้ำแล้วซ้ำอีกนั้นใช้เวลานาน ยุ่งยาก และน่าเบื่อ Patch Management สามารถช่วยป้องกัน และสนับสนุนการจัดการช่องโหว่อย่างต่อเนื่องแบบอัตโนมัติ ซึ่งช่วยให้องค์กรของคุณสามารถตรวจพบช่องโหว่ และทำการวิเคราะห์ได้อย่างมีประสิทธิภาพด้วยการแพตช์ช่องโหว่เหล่านั้น เพื่อให้โครงสร้างพื้นฐานของคุณปลอดภัย การจัดการแพตช์อัตโนมัติช่วยประหยัดเวลาและทำให้ระบบปลอดภัย หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/