No products in the cart.

Security Content

Zero Day Attack, Exploit และ Vulnerability คืออะไร?

ทุกวันนี้ องค์กรแทบทุกแห่งต่างก็ใช้ software และ internet ในการทำงาน ด้วยเหตุนี้เพียงอย่างเดียวก็นำมาซึ่ง Vulnerability (ช่องโหว่) ไม่น้อยแล้ว การทำธุรกิจในโลกดิจิทัลนั้น เรามีโอกาสโดนโจมตีจากอาชญากรทางไซเบอร์หรือแฮ็คเกอร์ มากกว่าโดนอาชญากรหรือโจรตัวเป็น ๆ เดินมาปล้นสิ่งมีค่าจากเราไป การโจมตีแบบ Zero Day นั้นเป็นสิ่งอันตราย แฮ็คเกอร์มีโอกาสเจาะเข้าระบบการป้องกันแบบทั่วไปได้ไม่ยาก บทความนี้เราจะมาทำความเข้าใจ Zero Day Attack และวิธีป้องกันข้อมูลของเราจากภัยคุกคามประเภทนี้

>>>ล่าสุด 13 ธันวาคม 2021 มีการค้นพบช่องโหว่อันตรายระดับ Critical ชื่อ “log4j หรือ Log4Shell vulnerability)” องค์กรควรรีบทำการอัพเดท CVE-2021-44228 เพื่อให้มีความเสี่ยงจากช่องโหว่ล่าสุดนี้ให้น้อยสุด<<<

Zero Day Attack คืออะไร?

Zero Day Attack คือ การโจมตีทางไซเบอร์ขั้นสูงที่ใช้ประโยชน์จากช่องโหว่ของ hardware หรือ software ที่ยังไม่ถูกค้นพบหรือเพิ่งค้นพบใหม่

Zero Day Exploit อ้างถึงวิธีที่ใช้โดยแฮ็คเกอร์ในการย่องเงียบแอบเข้าระบบเพื่อปล่อย malware

Zero Day Vulnerability คือช่องโหว่ของ software ที่เพิ่งถูกค้นพบใหม่และยังไม่ได้ทำการ patch โดยผู้พัฒนา ซึ่งส่งผลให้สามารถถูกใช้ช่องโหว่โจมตีเข้ามาได้

สำหรับผู้พัฒนา software ทั้งหลาย การรับมือกับ Zero Day จะเป็นลักษณะ reactive (เชิงรับ) มากกว่า proactive (เชิงรุก) คือ patch ยังไม่ทันได้ออกมาอุดช่องโหว่ แต่แฮ็คเกอร์ชิงอาศัยช่องโฆว่ในการโจมตีไปก่อนแล้วนั่นเอง

ข่าว ransomware ใช้ช่องโหว่ในการโจมตี

Software Vulnerability คืออะไร?

คือ ช่องโหว่หรือข้อบกพร่องที่เกิดขึ้นโดยไม่ตั้งใจ หรือข้อผิดพลาดทางด้าน programming ของ software หรือ OS ข้อบกพร่องนี้ก่อให้เกิดช่องโหว่ทางด้านความปลอดภัยที่แฮ็คเกอร์สามารถนำไปใช้ประโยชน์ได้หากไม่ได้รับการแก้ไขโดยเร็ว

ทุกคนสามารถช่วยกันแจ้งช่องโหว่หรือข้อบกพร่องที่พบได้ ไม่ว่าจะเป็นผู้พัฒนา นักวิจัย หรือบุคคลทั่วไป ผู้พัฒนาหลาย ๆ เจ้ามีผลตอบแทนให้สำหรับการช่วยแจ้ง bug ต่าง ๆ (bug bounty) ถ้าคุณพบช่องโหว่ของ open-source software คุณควรแจ้งข้อมูลนั้นสู่ชุมชนผู้ใช้งาน

หลายท่านอาจจะเคยเห็นตัวย่อ CVE มาก่อน แต่มันคืออะไรล่ะ? CVE ย่อมาจาก Common Vulnerabilities and Exposures ซึ่งก็คือช่องโหว่ด้านความปลอดภัยของ software ที่ได้รับการเปิดเผยสู่สาธารณะแล้ว

เมื่อเปิดเผยแล้ว CVE ก็จะมีตัวเลข ID ตามหลังมา เช่น “CVE-2021-1234567” ซึ่งเราสามารถศึกษาข้อมูลเพิ่มเติมได้จากรหัสข้างต้น

แล้ว CVSS คืออะไร? CVSS ย่อมาจาก Common Vulnerability Scoring System เป็นการกำหนดตัวเลขตามความรุนแรงของช่องโหว่เหล่านั้น แต้ม CVSS นี้ใช้โดย NVD, CERT และองค์กรอื่น ๆ เพื่อประเมินผลกระทบของช่องโหว่ โดยมีตั้งแต่แต้ม 0.0 – 10.0 ยิ่งตัวเลขมาก ความรุนแรงก็มากตาม ทั้งนี้เหล่าผู้พัฒนา software ด้านความปลอดภัยอื่น ๆ ก็มีการจัดระบบแต้มนี้เองเหมือนกัน

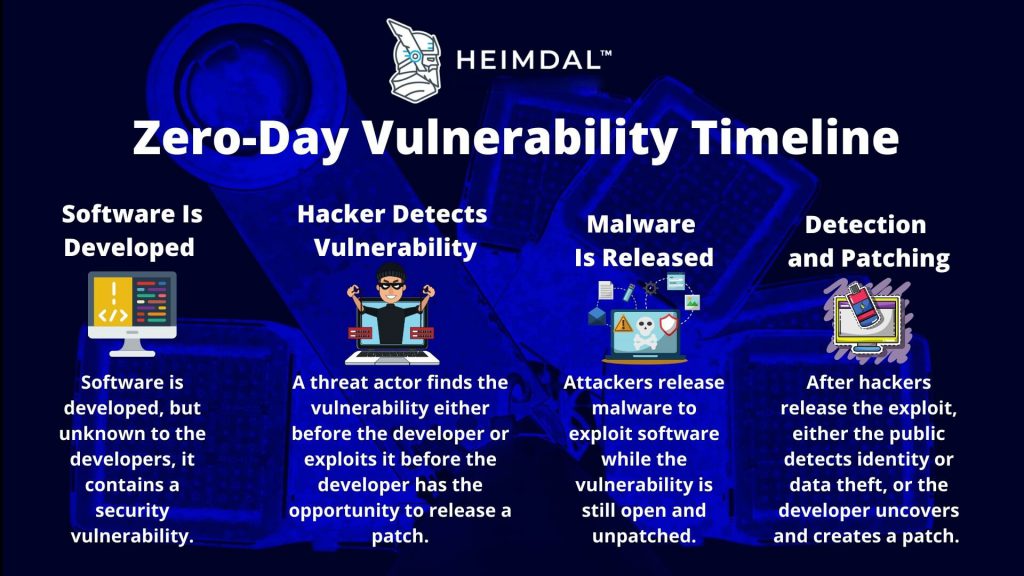

ลำดับของ Zero Day ตาม Timeline

- Software ได้รับการพัฒนาขึ้นมา – แต่มีช่องโหว่ด้านความปลอดภัยที่ผู้พัฒนาเองก็ยังไม่ทราบ

- แฮ็คเกอร์พบช่องโหว่ – ก่อนที่ผู้พัฒนาจะพบ แฮ็คเกอร์อาศับช่องโหว่ไปใช้ในการโจมตีก่อนจะมีการ patch แก้ไขได้ทัน

- ปล่อย malware – ผู้โจมตีปล่อย malware ไปยังช่องโหว่นั้นในระหว่างที่เหยื่อยังไม่ได้ทำการ patch

- ตรวจพบและอัพเดท patch – หลังจากแฮ็คเกอร์อาศัยช่องโหว่ในการโจมตี ผู้พัฒนารีบปล่อยอัพเดทเพื่อปิดรอยรั่ว

กลุ่มเป้าหมายที่มักตกเป็นเป้าของการโจมตี

การใช้ช่องโหว่เพื่อโจมตีนี้ แฮ็คเกอร์มักจะเล็งเป้าหมายไปที่องค์กรขนาดใหญ่หรือเป้าหมายที่แนวโน้มมีมูลค่าสูง เช่น

- หน่วยงานสาธารณะ

- องค์กรทางธุรกิจ

- ผู้ใช้งานที่เข้าถึงข้อมูลสำคัญมูลค่าสูง เช่น ข้อมูลลับทางธุรกิจ

- OS และ web browser

- เครื่องส่วนตัวจำนวนมากที่ถูกนำไปใช้โจมตีลักษณะ botnet

- Hardware เช่น อุปกรณ์ IoT และ firmware ที่เกี่ยวข้อง

- เป้าหมายทางการเมือง หรือภัยคุกคามความมั่นคงระดับชาติ

แม้เราจะเชื่อกันว่า exploit นั้นเล็งเป้าไปที่องค์กรขนาดใหญ่หรือรัฐบาล แต่ความจริงแล้ว ใคร ๆ ก็ตกเป็นเป้าได้ บ่อยครั้งผู้ใช้งานทั่วไปมีส่วนเกี่ยวข้องในการถูกใช้เป็นเครื่องมือสำหรับการโจมตีที่ใหญ่กว่า การโจมตีที่ไม่เล็งเป้านั้นหวังจะเข้าถึงเครื่องผู้ใช้งานทั่วไปให้ได้มากที่สุด หากข้อมูลส่วนตัวสำคัญของใครโดนเข้าไป ก็นับว่าเป็นเรื่องที่อันตรายไม่เบา

ป้องกันข้อมูลของเราจาก Zero Day Attack

หากเราปล่อยให้ช่องโหว่ลอยนวลไว้ ข้อมูลในอุปกรณ์จะมีความเสี่ยงมาก Zero Day Attack สามารถมาได้ทุกเมื่อ ทางที่ดีเราควรป้องกันแบบ proactive ก่อนที่จะเกิดเหตุแล้วแก้ไขแบบ reactive

1. อัพเดท patch

การอัพเดท patch นั้นเป็นสิ่งแรกที่ควรทำสำหรับการป้องกันที่จำเป็น ผู้พัฒนาส่วนมากจะออก patch โดยเร็วเพื่ออุดช่องโหว่ความปลอดภัย ถ้าหากเราทำงานอื่นอยู่อาจจะไม่ได้มีเวลามาติดตามเรื่อง patch ตรงนี้ เพราะฉะนั้นเราควรมี solution ที่รับมือกับช่องโหว่ต่าง ๆ เหล่านี้ไว้เสมอ

Solution ของเรา ไม่ว่าจะเป็น Panda Patch Management ที่สามารถใช้ร่วมกับระบบ Endpoint Security แบบอยู่ใน dashboard เดียวและไม่ต้องติดตั้ง agent เพิ่ม หรือเป็น Heimdal Patch and Asset Management ที่สามารถใช้แยกเป็น solution แบบ standalone ได้ทันที รีบ patch ให้ทันท่วงทีและครบถ้วนกับทุกเครื่องในองค์กรก่อนที่แฮ็คเกอร์จะอาศัยช่องโหว่นั้นโจมตีเราเข้ามาสำเร็จ

2. ใช้ security software ขั้นสูงที่เน้นป้องกันแบบ proactive

ระบบความปลอดภัยแบบดั้งเดิมหรือที่เรียกกันว่า traditional นั้นสามารถป้องกัน malware ประเภทที่รู้จักแล้วได้เป็นอย่างดี แต่อย่างไรก็ตาม มันไม่มีความสามารถเพียงพอในการรับมือกับภัยคุกคามตัวใหม่ได้เท่าที่ควร เนื่องจากมีการใช้วิธีและเทคนิคใหม่ที่ traditional protection ไม่มีเทคโนโลยีในการตามจับได้ทัน

Solution ที่ดีคือควรจะรองรับทั้งประเภท known และ unknown malware ภายในหน้าควบคุมเดียว ซึ่งทั้ง Panda Adaptive Defense 360 หรือ Heimdal Next-Gen Endpoint Antivirus และ Threat Prevention ต่างก็ตอบโจทย์ในแง่ของการป้องกันขั้นสูงได้เป็นอย่างดี

3. มีกลยุทธ์ในการ recovery ข้อมูล

ถึงแม้เราจะทำทุกอย่างครบถ้วนแล้วก็ตาม แต่ไม่มีอะไรยืนยันได้ว่าเราจะปลอดภัยจาก malware หรือ ransomware ได้ 100% ตลอดเวลา เพื่อเหตุฉุกเฉิน เราต้องเตรียมกับมือกับกรณีเลวร้ายที่สุดไว้ก่อน ด้วยการมีระบบ recovery ข้อมูล หรือ disaster recovery หากเราเจอกับเหตุการณ์ไม่คาดฝันเข้าจริง ๆ ข้อมูลของเราก็จะยังอยู่และสามารถดำเนินงานต่อไปได้

Solution ที่รองรับการ back up และ recovery ข้อมูลทั้งแบบ file/folder หรือ disaster recovery ทางเราขอแนะนำ BigMIND Cloud Backup Solution ที่เข้าถึงได้ง่ายสำหรับทั้งองค์กรขนาดเล็กและใหญ่ รักษาข้อมูลให้ปลอดภัยจากทุกภัยคุกคามผ่านระบบ cloud บน AWS โดยไม่ต้องใช้ hardware ใด ๆ เพิ่ม

4. ศึกษาและติดตามข่าวสารด้าน security อยู่เป็นระยะ

การโจมตีจำนวนมากอาศัย human error เป็นปัจจัยสำคัญ เราและทุกคนในองค์กรควรมี awareness พื้นฐานที่จำเป็นสำหรับความปลอดภัยในการใช้งานระบบ IT ขององค์กร ไม่นำพามาซึ่งภัยคุกคามที่อาจส่งผลกระทบรุนแรงต่อข้อมูลและธุรกิจขององค์กรในภายหลัง