No products in the cart.

Security Content

อย่าประมาทอีเมลจากคนใกล้ตัว เพราะอาจตกเป็นเหยื่อโดยไม่รู้ตัว

อย่าประมาทอีเมลจากคนใกล้ตัว เพราะอาจตกเป็นเหยื่อโดยไม่รู้ตัว กลโกงรูปแบบใหม่ที่มีชื่อว่า BEC Scam มีความซับซ้อนมาก และตรวจเจอได้ยาก

ทำให้เกิดการโจมตีเป็นกลุ่มเพิ่มสูงขึ้น

การพยายามหลอกเหยื่อที่เป็นกลุ่มเป้าหมายให้ได้เงินจำนวนมากนั้นทำให้เกิดแคมเปญที่เรียกว่า Bussiness Email Compromise (BEC) โดยจุดเริ่่มต้นคือใช้ Email Thread (อีเมลที่มีอยู่ในรายชื่อของผู้ใช้งาน) ที่ถูกส่งต่อโดยมาในนามของหัวหน้าหรือผู้จัดการ

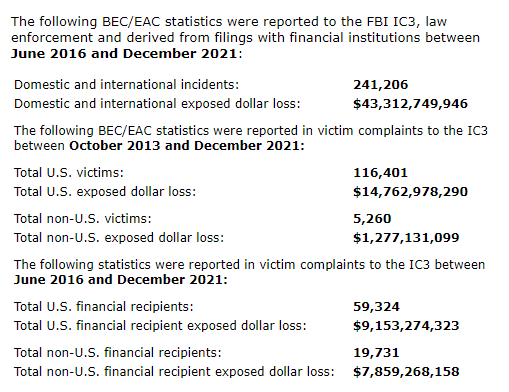

จากข้อมูลของ FBI การโจมตีของ BEC เป็นหนึ่งในประเภทของอาชญากรรมทางอินเทอร์เน็ตที่ทำกำไรได้มากที่สุด โดยเหยื่อผู้เคราะห์ร้ายมีมูลค่ารวมกันกว่า 4 หมื่น 3 พันล้านเหรียญในช่วงไม่กี่ปีที่ผ่านมา เป็นหนึ่งในวิธีที่ทำได้ง่ายเพราะสิ่งที่ผู้โจมตีต้องการคืออินเตอร์เน็ต บัญชีอีเมล และศึกษาข้อมูลเกี่ยวกับเป้าหมายของพวกเขา

อีเมลของ BEC ส่วนใหญ่เหมือนภูกส่งมาจากเพื่อนร่วมงานหรือผู้จัดการ และต้องการให้มีการโอนเงินผ่านธนาคารทันที นักต้มตุ๋นหวังว่าการสร้างความเร่งด่วนจะเพียงพอที่จะหลอกเป้าหมายที่โชคร้ายให้มีการโอนเงินเข้ามาให้

การปลอม mail Thread (อีเมลที่มีอยู่ในรายชื่อของผู้ใช้งาน)

หนึ่งในวิธีที่ BEC ใช้นั้นมีความซับซ้อนมากขึ้นเพื่อหลอกให้เหยื่อคิดว่าเจ้านายของพวกเขาได้ส่งอีเมลมาให้ โดยใช้ Email Thread (อีเมลที่มีอยู่ในรายชื่อของผู้ใช้งาน) เพื่อขอให้พวกเขาจัดการกับใบแจ้งหนี้ และจ่ายเงินให้เรียบร้อย ซึ่งแน่นอนว่าการจ่ายเงินครั้งนี้จะถูกโอนไปยังบัญชีของนักต้มตุ๋น

นักวิจัยด้านความปลอดภัยทางไซเบอร์จาก Abnormal Security เรียกมันว่า “การโจมตีอีเมลธุรกิจรูปแบบใหม่ที่มีความซับซ้อน” ซึ่งรวมถึงการแอบอ้างเป็นผู้บริหาร และผู้จัดจำหน่าย การโจมตีได้รับการออกแบบมาให้ดูเหมือนว่ามาจากผู้บริหารของบริษัทที่เหยื่อเป้าหมายโดยใช้การปลอมแปลงอีเมล

โดย“เจ้านายตัวปลอม” ขอให้เหยื่อเตรียมงบการเงินที่เกี่ยวข้องกับการชำระเงินทางธุรกิจ ตามรายละเอียดที่ระบุในอีเมลที่แนบทำให้ดูน่าเชื่อถือยิ่งขึ้น โดยคำขอที่ส่งต่อมาให้มีใบแจ้งหนี้ปลอมที่ทำขึ้นมาโดยเฉพาะ ซึ่งเป็นส่วนนึงของการโจ

การโจมตีของ BEC ทำงานอย่างไร?

ผู้โจมตีร้องขอใบแจ้งหนี้ที่ดูเหมือนว่าทำการจ่ายให้กับบริษัทที่ถูกต้องตามกฎหมาย และหวังว่าองค์กรเป้าหมายมีความสัมพันธ์ทางธุรกิจกับเหยื่อจริง ซึ่งจะทำให้เหยื่อทำการโอนโดยไม่ต้องสอบถามหรือแจ้งให้ผู้อื่นทราบเพราะเคยมีงาน ค้าขายทำร่วมกันมาก่อน

นอกจากนี้ การโจมตีของ BEC มักโจมตีผ่านมาตรการรักษาความปลอดภัยของอีเมลได้ เนื่องจากไม่มีการใช้มัลแวร์หรือโค้ดที่เป็นอันตราย

“การโจมตีของ BEC การป้องกันอีเมลแบบเดิมมีช่วงเวลาที่ลำบากในการตรวจจับ เพราะการโจมตีนี้ไม่ได้ใช้วิธีการป้องกันส่วนใหญ่ที่ระบบต้องทำการตรวจสอบ เช่น ลิงก์อันตราย หรือไฟล์แนบ การโจมตีของ BEC ส่วนใหญ่ใช้เพียงข้อความล้วนๆ ที่ผ่านการหาข้อมูลจาก social engineering ซึ่งการป้องกันอีเมลแบบเดิมนั้นไม่สามารถตรวจจับได้”

การโจมตีเริ่มเกิดขึ้นช่วงเดือนกรกฎาคม 2022 คาดว่าเป็นผลงานของกลุ่มที่รู้จักกันในชื่อ Cobalt Terrapin ซึ่งดูเหมือนว่าทำการโจมตีมาจากตุรกี

การป้องกันคือกุญแจสำคัญ อย่าประมาทอีเมลจากคนใกล้ตัว เพราะอาจตกเป็นเหยื่อโดยไม่รู้ตัว

เนื่องจากแคมเปญของ BEC อาศัยข้อมูลทางด้าน social engineering มากกว่ามัลแวร์หรือกิจกรรมที่เป็นอันตรายอื่นๆ ที่สามารถระบุได้ด้วยซอฟต์แวร์ป้องกันไวรัส การป้องกันจึงอาจเป็นเรื่องยาก นี่คือเหตุผลที่การป้องกันเป็นกุญแจสำคัญในการระบุภัยคุกคามอีเมลของ BEC

- เริ่มต้นด้วยการฝึกอบรมพนักงานเพื่อตรวจจับอีเมลหลอกลวง โดยการตรวจสอบความถูกต้องของอีเมล หรือเพิ่มการตรวจสอบดูว่ามีการส่งเรื่องเร่งด่วนที่ผิดปกติหรือไม่

- นอกจากนี้พนักงานควรได้รับคำแนะนำให้ใช้รูปแบบการสื่อสารอื่น เช่น โทรศัพท์หรือข้อความโต้ตอบแบบทันที เพื่อยืนยันคำขอที่น่าสงสัย

- ตรวจสอบซ้ำอีกรอบอย่างสม่ำเสมอ ในสภาพแวดล้อมการทำงานที่วุ่นวาย การยอมเสียเวลาตรวจสอบคำขออีกครั้งอาจดูว่าน่ารำคาญ แต่อาจป้องกันไม่ให้คุณเสี่ยงที่จะสูญเสียเงินจากการโจมตีของ BEC ได้

ในส่วนการป้องกัน Email Security อื่นๆ นั้นคุณไม่ต้องกังวลเพราะเรามีซอฟท์แวร์ที่สามารถช่วยเหลือคุณได้โดย

Heimdal™ มีโซลูชันสองแบบ ได้แก่ Heimdal Email Security สามารถช่วยคุณตรวจจับมัลแวร์ หยุดสแปม URL ที่เป็นอันตราย และฟิชชิง พร้อมเสริมการป้องกันระดับสูงต่อการเจาะอีเมลธุรกิจโซลูชันทั้งสองทำงานร่วมกันเพื่อป้องกันการโจมตีทางอีเมลที่เป็นอันตรายทุกประเภท หรือมองหาซอฟท์แวร์ Encrption โซลูชันการป้องกันการเข้ารหัส Ransomware ของ Heimdal™ Security ที่สามารถหยุดยั้งการเข้ารหัสที่เป็นอันตรายก่อนเข้ารหัสไฟล์ของคุณ

หากสนใจสามารถขอทดลองใช้ฟรี 60 วัน ครบทุกฟีเจอร์ ไม่มีกั๊ก ไม่มีเงื่อนไขผูกมัดใด ๆ ทั้งสิ้น คลิก

Credit https://heimdalsecurity.com/