No products in the cart.

Cyber News, Security Content

ซอร์สโค้ด Knight ransomware ถูกขายหลังเว็บไซต์ปิดตัว

ซอร์สโค้ด Knight ransomware ถูกขายหลังเว็บไซต์ปิดตัว

ซอร์สโค้ดตัวนี้ได้มีการนำมาทำซ้ำเป็นครั้งที่สามของ Knight ransomware นั้นถูกขายให้กับผู้ซื้อในฟอรัมแฮกเกอร์

Knight ransomware เริ่มการโจมตีครั้งแรกปลายเดือนกรกฎาคม 2023 โดยทำการแก้ไขปรับปรุงการโจมตีของ Cyclops โดยกำหนดเป้าหมายไปที่ระบบ Windows, macOS และ Linux/ESXi

มันได้รับความสนใจเพราะขโมยข้อมูล และตัวเข้ารหัสเวอร์ชัน ‘lite’ เพื่อโจมตีองค์กรขนาดเล็ก

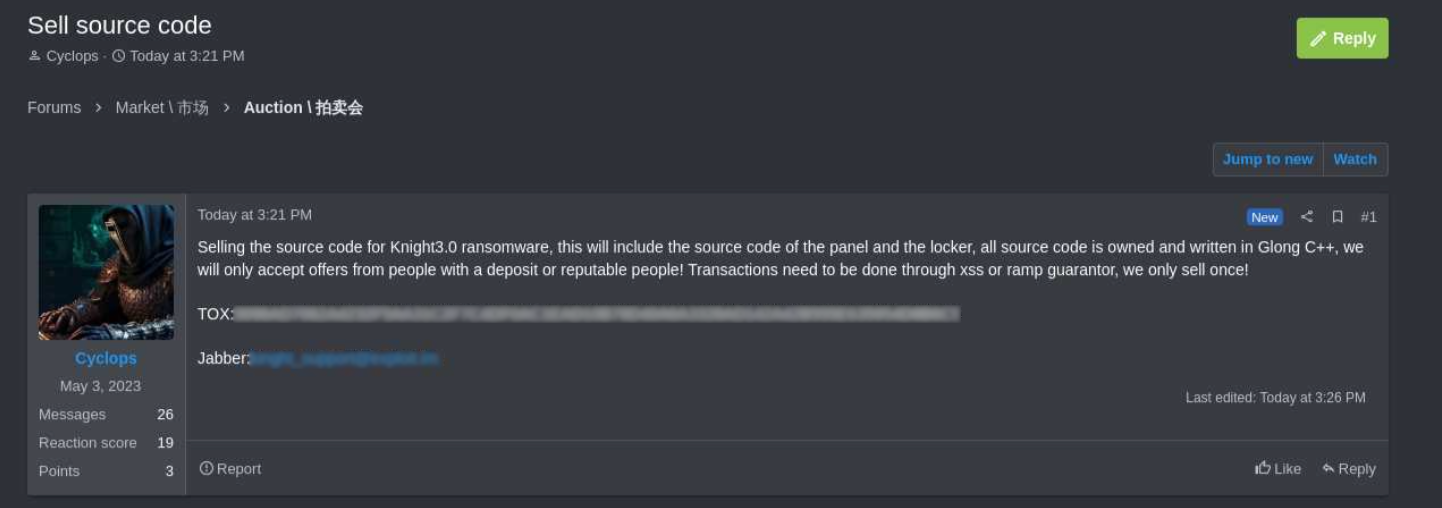

นักวิเคราะห์ภัยคุกคามจากบริษัทข่าวกรองทางไซเบอร์ KELA พบโฆษณาดังกล่าวเมื่อสองวันก่อนที่โพสต์บนฟอรัม RAMP โดยบุคคลที่ใช้นามแฝงว่า Cyclops ซึ่งเป็นที่รู้จักในฐานะตัวแทนของแฮกเกอร์ Knight ransomware

“สำหรับการขายซอร์สโค้ด Knight 3.0 ransomware จะรวมข้อมูลซอร์สโค้ดของพาเนล และล็อคเกอร์ด้วย ซึ่งรวมถึงซอร์สโค้ดทั้งหมดที่เขียนด้วย Glong C++” Cyclops กล่าวในโพสต์

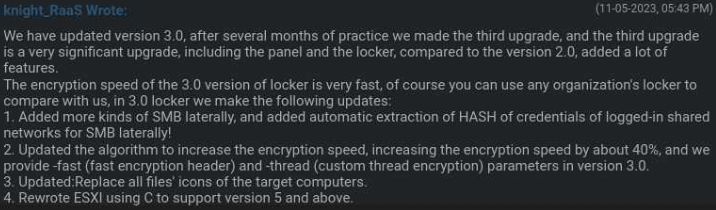

Knight’s Locker เวอร์ชัน 3.0 เริ่มโจมตีครั้งแรกเมื่อวันที่ 5 พฤศจิกายน 2023 พร้อมการเข้ารหัสที่เร็วขึ้น 40% โมดูล ESXi ที่เขียนใหม่เพื่อเพิ่มการรองรับไฮเปอร์ไวเซอร์เวอร์ชันล่าสุด และการปรับปรุงอื่น ๆ อีกมากมาย

โดยผู้ขายไม่ได้ระบุราคา แต่ย้ำว่าซอร์สโค้ดจะขายให้กับผู้ซื้อรายเดียวเท่านั้น โดยพยายามรักษาตัวซอร์สโค้ดนี้ไว้ในฐานะเครื่องมือส่วนตัว

Cyclops กล่าวว่าพวกเขาให้ความสำคัญในการเลือกผู้ซื้อโดยดูจากผู้ใช้ที่เป็นที่รู้จักมากขนาดไหน และจำนวนของเงินที่มีอยู่ การซื้อขายจะดำเนินการผ่านผู้ค้ำประกันธุรกรรมในฟอรัมแฮ็กเกอร์ RAMP หรือ XSS

ผู้ขายได้โพสต์ที่อยู่ติดต่อสำหรับบริการส่งข้อความ Jabber และ TOX เพื่อให้ผู้ซื้อที่มีศักยภาพสามารถติดต่อและเจรจาข้อตกลงขั้นสุดท้าย

เหตุผลเบื้องหลังการขายซอร์สโค้ดสำหรับแรนซัมแวร์ Knight ยังคงไม่ชัดเจน แต่เครื่องมือตรวจสอบ darkweb ของ KELA ระบุได้ว่าตัวแทนของ Knight ไม่มีการเคลื่อนไหวในฟอรัมต่างๆ ตั้งแต่เดือนธันวาคม 2023

นอกจากนี้ช่องทางการโจมตีเหยื่อ และเรียกค่าไถ่ยังเป็นออฟไลน์อยู่ โดยเหยื่อรายสุดท้ายถูกระบุในวันที่ 8 กุมภาพันธ์ ตั้งแต่เดือนกรกฎาคม 2023 Knight อ้างว่าได้โจมตีองค์กรไป 50 แห่ง

อ้างอิงตามรายละเอียดจาก KELA การปฏิบัติงานของ Knight ransomware ดูเหมือนจะไม่ได้ทำงานมาระยะหนึ่งแล้ว จึงเป็นไปได้ที่กลุ่มนี้กำลังจะปิดเว็บไซต์ และขายซอร์สโค้ดของพวกเขา

ช่องทางนึงที่สามารถช่วยลดความเสี่ยงจากการโจมตีด้วย ransomware คือการอัปเดตแพตช์อย่างสม่ำเสมอเพื่อป้องกันการติดมัลแวร์ Patch Management สามารถช่วยป้องกัน และสนับสนุนการจัดการช่องโหว่อย่างต่อเนื่องแบบอัตโนมัติ ซึ่งช่วยให้องค์กรของคุณสามารถตรวจพบช่องโหว่ และทำการวิเคราะห์ได้อย่างมีประสิทธิภาพด้วยการแพตช์ช่องโหว่เหล่านั้น หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/

Credit https://www.watchguard.com/