No products in the cart.

Cyber News, Security Content

Teamviewer ถูกใช้เป็นช่องทางการโจมตีด้วย Ransomware

Teamviewer ถูกใช้เป็นช่องทางการโจมตีด้วย Ransomware

แฮกเกอร์กลับมาโจมตีอีกครั้งโดยใช้ TeamViewer เพื่อเข้าถึงอุปกรณ์ปลายทางระดับองค์กรได้เป็นครั้งแรก

และพยายามใช้ตัวเข้ารหัส โดยใช้ตัวสร้าง ransomware LockBit ที่หลุดออกมาก่อนหน้านี้

TeamViewer เป็นเครื่องมือการเข้าถึงระยะไกลที่ถูกกฎหมายซึ่งใช้กันอย่างแพร่หลายในองค์กรทั่วโลก โดยมีจุดเด่นที่ใช้งานได้ง่าย และมีประสิทธิภาพสูง

แต่โชคไม่ดีที่เครื่องมือนี้ยังได้รับความนิยมจากนักต้มตุ๋น และผู้ที่ใช้ ransomware ใช้มันเพื่อเข้าถึงอุปกรณ์ระยะไกล ทำการเปิดไฟล์ที่เป็นอันตรายได้อย่างไม่จำกัด เคยมีเหตุโจมตีคล้ายกันนี้ครั้งแรกในเดือนมีนาคม 2016 เมื่อมีเหยื่อจำนวนมากยืนยันในฟอรัม BleepingComputer ว่าอุปกรณ์ของพวกเขาถูกละเมิดโดยใช้ TeamViewer เพื่อเข้ารหัสไฟล์ด้วย ransomware Surprise

ในตอนนั้น TeamViewer ได้แถลงเกี่ยวกับการเข้าถึงโดยไม่ได้รับอนุญาตคือ ผู้โจมตีไม่ได้ใช้ประโยชน์จากช่องโหว่แบบ Zero-day บนตัวของซอฟต์แวร์ แต่ใช้ข้อมูลประจำตัวที่รั่วไหลของผู้ใช้งาน

ผู้จำหน่ายซอฟต์แวร์อธิบายในขณะนั้นได้ออกมาอธิบายว่า “เนื่องจาก TeamViewer เป็นซอฟต์แวร์ที่มีการใช้งานกันอย่างกว้างขวาง อาชญากรออนไลน์จำนวนมากจึงพยายามเข้าสู่ระบบด้วยข้อมูลของบัญชีที่ถูกเจาะนำข้อมูลไปเพื่อตรวจดูว่ามีบัญชี TeamViewer ที่เกี่ยวข้องซึ่งมีข้อมูลประจำตัวเดียวกันหรือไม่”

“หากเป็นกรณีนี้ มีโอกาสที่พวกเขาสามารถเข้าถึงอุปกรณ์ทั้งหมดเพื่อติดตั้งมัลแวร์หรือ ransomware”

TeamViewer ตกเป็นเป้าหมายอีกครั้ง

รายงานใหม่จาก Huntress แสดงให้เห็นว่าอาชญากรไซเบอร์ยังคังใช้เทคนิคเหล่านี้ พยายามควบคุมอุปกรณ์ผ่าน TeamViewer เพื่อเปิดใช้งาน ransomware

เมื่อตรวจสอบวิเคราะห์ไฟล์ที่บันทึกในระบบพบว่า (connections_incoming.txt) ทำให้เห็นว่ามีการเชื่อมต่อข้อมูลเดียวกันจากสองที่ โดยเครื่องแรก Huntress ทำเห็นว่าในบันทึกมีการเข้าถึงหลายครั้งโดยพนักงาน บ่งชี้ว่าซอฟต์แวร์นั้นถูกใช้โดยเจ้าหน้าที่เพื่องานธุรการที่ถูกต้อง

เครื่องปลายทางเครื่องที่ 2 มีการใช้งานมาตั้งแต่ปี 2018 โดยไม่มีกิจกรรมใดๆ ในบันทึกในช่วงสามเดือนที่ผ่านมา เป็นการชี้ให้เห็นว่ามีการตรวจสอบน้อยลง ทำให้น่าสนใจยิ่งขึ้นสำหรับผู้โจมตี

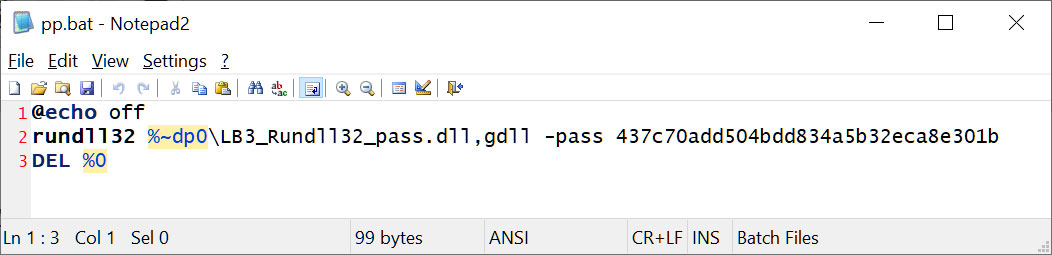

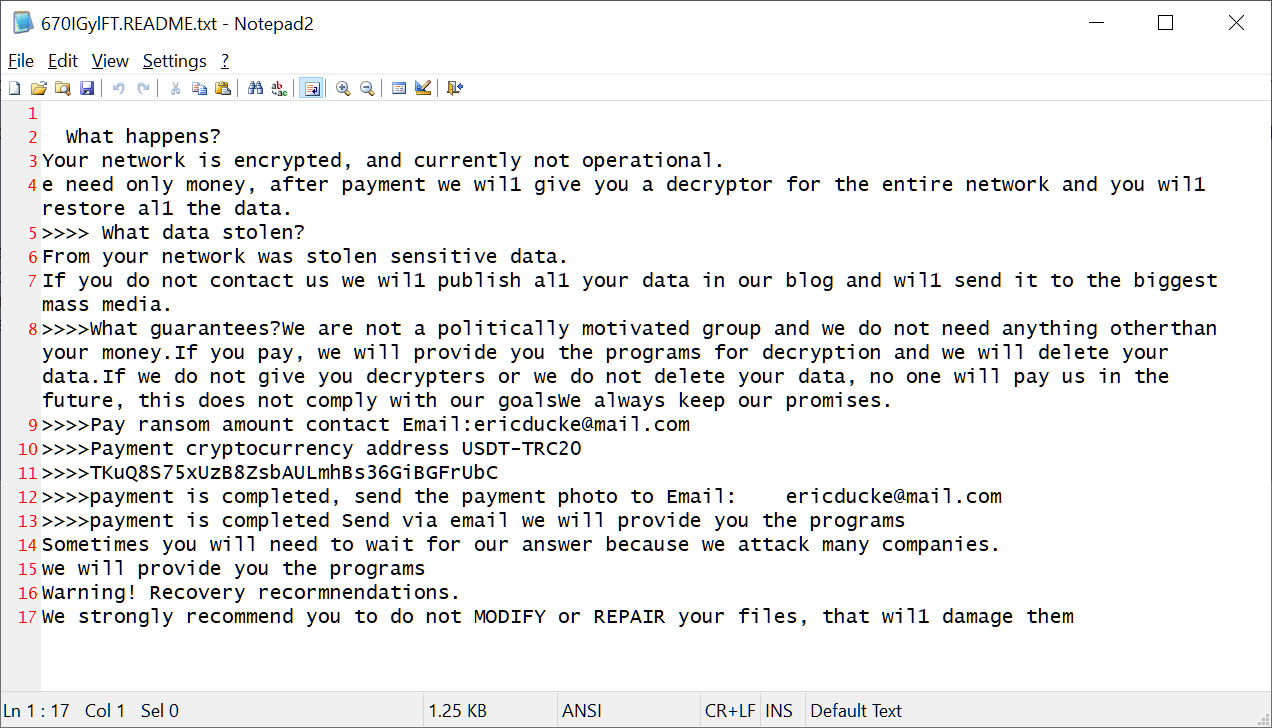

ผู้โจมตีพยายามที่ใช้ payload ransomware โดยใช้ไฟล์แบตช์ DOS (PP.bat) ที่วางอยู่บนเดสก์ท็อปเครื่อง เพื่อทำการเปิดไฟล์ DLL (เพย์โหลด) ผ่านคำสั่ง rundll32.exe บนคอมพิวเตอร์ทั้งสองเครื่อง

เมื่อโจมตีอุปกรณ์แรกสำเร็จแต่ถูกหยุดไว้ ด้วยผลิตภัณฑ์แอนตี้ไวรัส ทำให้ต้องพยายามรัน payload ซ้ำๆ โดยที่ล้มเหลวอย่างต่อเนื่อง

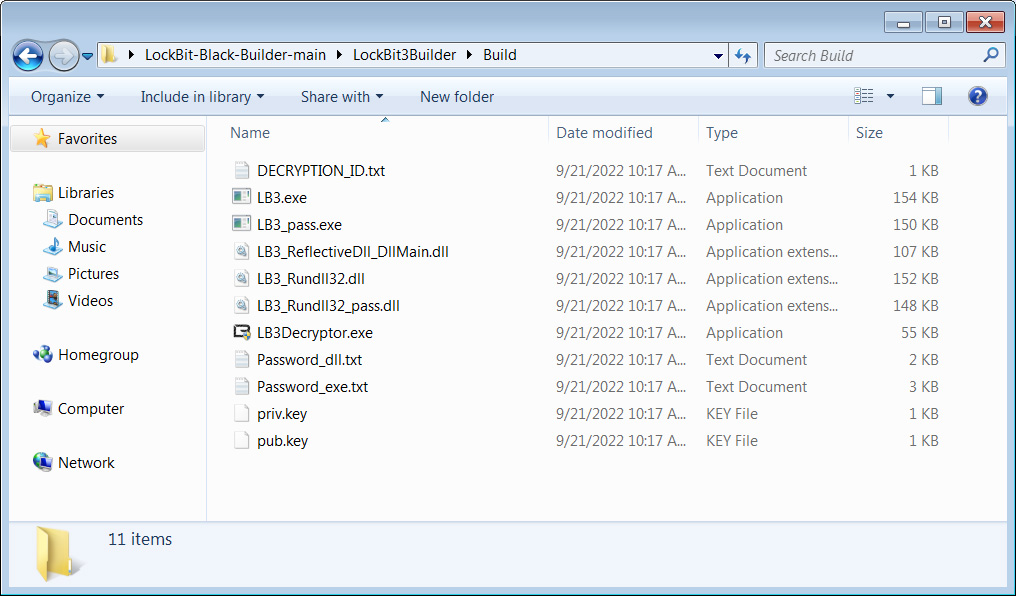

แม้ว่า Huntress จะไม่สามารถระบุแหล่งที่มาของการโจมตีดังกล่าว แต่ทราบว่ามันคล้ายกับตัวเข้ารหัส LockBit ที่สร้างขึ้นโดยใช้ตัวสร้าง LockBit Black ที่หลุดออกมาก่อนหน้านี้

ในปี 2022 ตัวสร้าง ransomware สำหรับ LockBit 3.0 กลุ่ม Bl00dy และ Buhti เปิดตัวแคมเปญของตนเองอย่างรวดเร็วโดยใช้ตัวสร้าง ransomware สร้างเวอร์ชันที่แตกต่างกันของตัวเข้ารหัสได้ รวมถึงไฟล์ปฏิบัติการ, DLL และ DLL ที่เข้ารหัสซึ่งต้องใช้รหัสผ่านเพื่อเปิดใช้งานอย่างถูกต้อง

ข้อมูลจาก IOC ที่ Huntress มอบให้ การโจมตีผ่าน TeamViewer ดูเหมือนจะใช้ LockBit 3 DLL ที่มีการป้องกันด้วยรหัสผ่าน แม้ว่า BleepingComputer ไม่พบตัวอย่างเฉพาะที่ Huntress เจอแต่พบตัวอย่างอื่นที่อัปโหลดไปยัง VirusTotal เมื่อสัปดาห์ที่แล้ว

แม้ว่าจะไม่ชัดเจนว่าผู้คุกคามควบคุม TeamViewer ได้อย่างไร แต่บริษัทได้แชร์คำแถลงต่อไปนี้กับ BleepingComputer เกี่ยวกับการโจมตีและการรักษาความปลอดภัย

“ที่ TeamViewer เราให้ความสำคัญกับการรักษาความปลอดภัยและความสมบูรณ์ของแพลตฟอร์มของเราอย่างจริงจัง และประณามการใช้ซอฟต์แวร์ของเราในทางที่ผิดทุกรูปแบบอย่างชัดเจน

การวิเคราะห์ของเราแสดงให้เห็นว่าส่วนใหญ่ของการเข้าถึงโดยไม่ได้รับอนุญาตเกี่ยวข้องกับกความปลอดภัยเริ่มต้นของ TeamViewer ซึ่งมักจะรวมถึงการใช้รหัสผ่านที่คาดเดาได้ง่าย เราเน้นย้ำถึงความสำคัญของการรักษาแนวปฏิบัติด้านความปลอดภัยที่เข้มงวดอย่างต่อเนื่อง เช่น การใช้รหัสผ่านที่ซับซ้อน การตรวจสอบสิทธิ์แบบสองปัจจัย รายการที่อนุญาต และการอัปเดตซอฟต์แวร์เวอร์ชันล่าสุดเป็นประจำ ขั้นตอนเหล่านี้มีความสำคัญอย่างยิ่งในการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

เพื่อสนับสนุนผู้ใช้ของเราในการรักษาการดำเนินงานที่ปลอดภัย เราได้เผยแพร่ชุดแนวทางปฏิบัติที่ดีที่สุดสามารถเข้าไปดูได้ที่ [แนวทางปฏิบัติที่ดีที่สุดสำหรับการเข้าถึงแบบอัตโนมัติ TeamViewer] เราขอแนะนำให้ผู้ใช้ทุกคนปฏิบัติตามหลักเกณฑ์เหล่านี้เพื่อปรับปรุงมาตรการรักษาความปลอดภัยของตน”

เพื่อลดความเสี่ยงเหล่านี้ การนำมาตรการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่งมาใช้ถือเป็นสิ่งสำคัญ ซอฟต์แวร์ป้องกันไวรัส ระบบป้องกันภัยคุกคามทางไซเบอร์ขั้นสูง พร้อมเทคโนโลยี EDR อาทิ Zero-Trust Application Service, Threat Hunting Service, AI Deep Learning Algorithm อย่าง WatchGuard EPDR (Panda Adaptive Defense 360) สามารถปกป้องอุปกรณ์ของคุณจากมัลแวร์และการละเมิดที่อาจเกิดขึ้น

ปกป้องการท่องเว็บออนไลน์ของคุณประกอบด้วยการตรวจจับพฤติกรรมเพื่อป้องกัน และบล็อกการโจมตีแบบไม่มีไฟล์ตามสคริปต์ที่ฝังอยู่ในไฟล์ Office ตัวแอปพลิเคชันสามารถตรวจจับการทำงานที่ผิดปกติที่ เพื่อป้องกันการโจมตีได้ หรือใช้ช่องโหว่จากเว็บเบราว์เซอร์ ของแอปอื่นๆ เช่น Java Adobe Reader, Adobe Flash, Office ฯลฯ หากท่านสนใจทดลองใช้สามารถ ลงทะเบียนเพื่อขอทดลองได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com/