No products in the cart.

Cyber News, Security Content

คุณอาจตกเป็นเหยื่อของการโจมตีแบบ Spoofing โดยที่ไม่รู้ตัว

คุณอาจตกเป็นเหยื่อของการโจมตีแบบ Spoofing โดยที่ไม่รู้ตัว

การปลอมแปลงเป็นกลวิธีหลอกลวงที่บุคคลเช่น นักต้มตุ๋น ปลอมตัวเป็นบุคคลอื่น ซึ่งมักจะมีเจตนาร้าย

Spoofing คืออะไร ?

เทคนิคการปลอมแปลงรวมถึงการปลอมที่อยู่อีเมล ปลอมแปลงเบอร์โทรศัพท์ หรือการสร้างเว็บไซต์ปลอมเพื่อหลอกให้เชื่อว่าของที่ปลอมแปลงมานั้นเป็นของจริง ส่งผลให้เกิดการเข้าถึงโดยไม่ได้รับอนุญาต การโจรกรรมข้อมูล การปลอมแปลงเป็นกลยุทธ์ที่หลอกลวงเหล่านี้นำไปสู่การเข้าถึงโดยไม่ได้รับอนุญาตและการโจรกรรมข้อมูล

ตัวอย่างเช่น สมมติว่าคุณได้รับอีเมลจาก Amazon.com เป็นประจำ ผู้ปลอมแปลงอาจปลอมแปลงอีเมลโดยเปลี่ยนที่อยู่อีเมลเป็น “Amaz0n.com” เพื่อหลอกให้คุณแบ่งปันข้อมูลการเข้าสู่ระบบของคุณ

ผลที่ตามมาจากการปลอมแปลงอาจขยายออกไป นำไปสู่ความปลอดภัยที่ถูกบุกรุก การโจรกรรมข้อมูลส่วนบุคคล และการสูญเสียทางการเงิน ในโพสต์นี้ เราจะอธิบายว่าการปลอมแปลงคืออะไร ประเภทต่างๆ และเคล็ดลับในการป้องกัน

Spoofing ทำงานยังไง ?

ด่านหน้าของการหลอกลวง เช่น อีเมลหรือเว็บไซต์ปลอม ควบคู่ไปกับ social engineering หรือวิศวกรรมสังคม ชักชวนบุคคลให้ดำเนินการบางอย่าง

ตัวอย่างเช่น ลองคิดดูว่าคุณได้รับอีเมลที่อ้างว่ามาจากร้านค้าออนไลน์ชื่อดัง ซึ่งล่อลวงคุณด้วยข้อเสนอส่วนลดที่น่าดึงดูดใจ อีเมล (ด่านหน้าของการหลอกลวง) ที่ดูเหมือนของจริงพร้อมด้วยโลโก้ และแบรนด์ของบริษัท ด้วยความที่อยากได้ข้อเสนอพิเศษ (social engineering) คุณคลิกลิงก์ที่ให้ไว้ เพื่อเข้าสู่เว็บไซต์ปลอมที่ออกแบบมาเพื่อเก็บข้อมูลการชำระเงินของคุณ

ผลที่ตามมามีความรุนแรงซึ่งนำไปสู่ผลลัพธ์ที่เป็นอันตรายเช่น ผู้ที่ตกเป็นเหยื่ออาจพบกับการเข้าถึงบัญชีหรือข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต ส่งผลให้เกิดการโจรกรรมข้อมูลประจำตัว การสูญเสียทางการเงิน หรือการละเมิดความเป็นส่วนตัว

การปลอมแปลงประกอบด้วยการโจมตีที่หลากหลาย ตั้งแต่กลเม็ดอีเมลและเว็บไซต์ง่ายๆ ไปจนถึงการจัดการทางเทคนิคที่ซับซ้อนที่เกี่ยวข้องกับที่อยู่ IP, เซิร์ฟเวอร์ ARP และ DNS

เทคนิคการปลอมแปลงทั้ง 10 รูปแบบ

- การปลอมแปลงหมายเลขผู้โทร

โดยผู้โทรจะจัดการข้อมูลที่แสดงบนหมายเลขผู้โทรของผู้รับเพื่อปกปิดตัวตนที่แท้จริงของตน และทำให้ดูเหมือนว่าการโทรนั้นมาจากหมายเลขโทรศัพท์ปลอม หรือหน่วยงานอื่นๆ

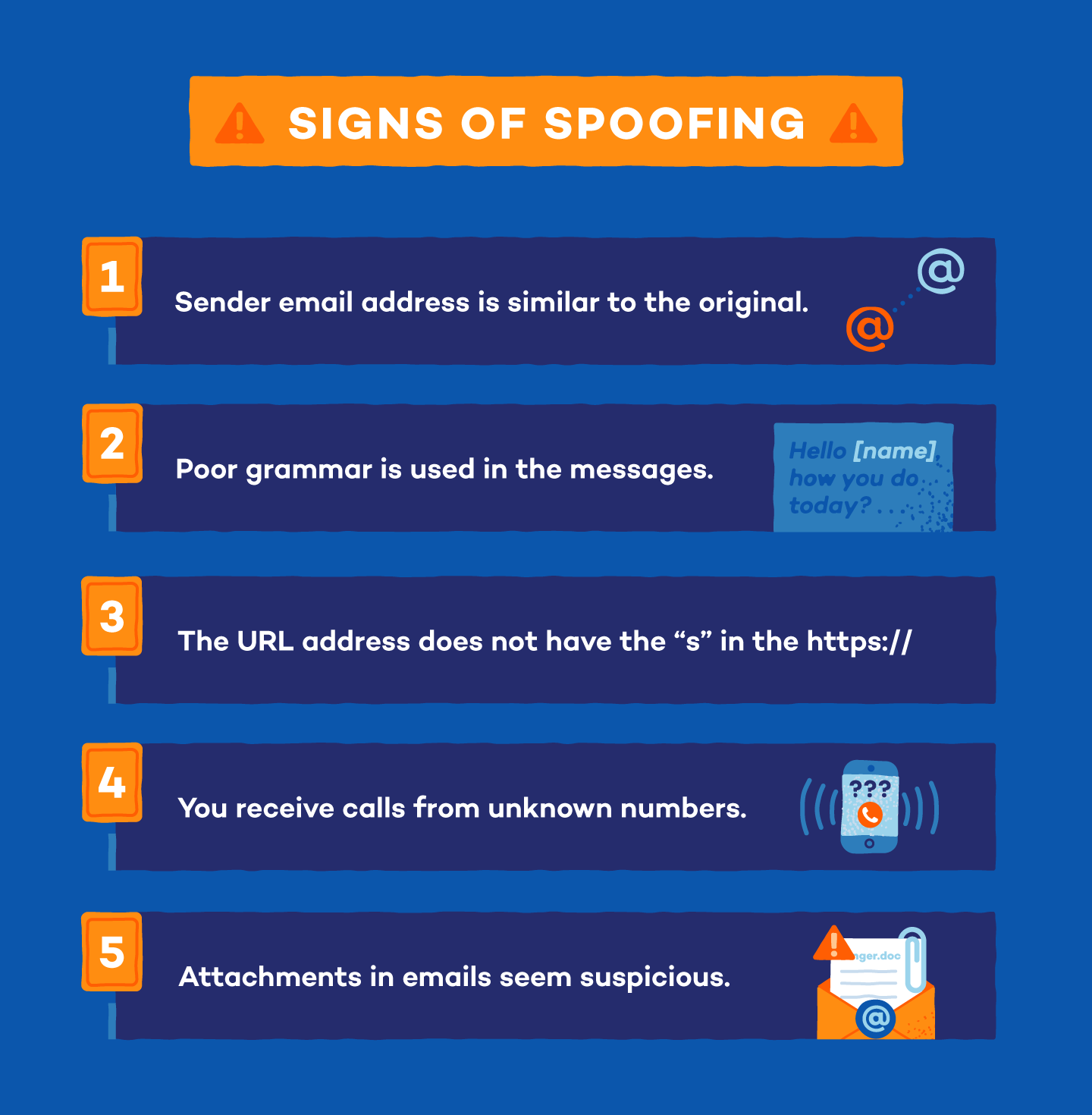

นักต้มตุ๋นมักใช้เทคนิคนี้เพื่อหลอกให้บุคคลรับสายโดยแสดงหมายเลขโทรศัพท์ที่คุ้นเคยหรือถูกต้องตามกฎหมาย เช่น หมายเลขโทรศัพท์ที่เป็นของธนาคาร หน่วยงานของรัฐ หรือผู้ติดต่อที่เชื่อถือได้

ส่วนใหญ่ใช้ Voice over Internet Protocol (VoIP) เพื่อปลอมแปลงหมายเลขผู้โทร VoIP ช่วยให้สร้างหมายเลขโทรศัพท์ และชื่อหมายเลขผู้โทรที่สมจริง เมื่อมีคนรับโทรศัพท์นักต้มตุ๋นจะพยายามหลอกลวงให้เปิดเผยข้อมูลส่วนบุคคล

วิธีป้องกัน:

- ใช้แอปหรือบริการตรวจจับการปลอมแปลงการโทรหรือการปลอมแปลงหมายเลขผู้โทรที่นำเสนอโดยผู้ให้บริการโทรศัพท์ของคุณ หรือดาวน์โหลดแอปเพื่อช่วยระบุ และบล็อกการโทรที่น่าสงสัย

- ใช้ความระมัดระวังเมื่อรับสายจากหมายเลขที่ไม่รู้จัก โดยเฉพาะหากอ้างว่ามาจากองค์กรหรือบุคคลที่คุ้นเคย

- หลีกเลี่ยงการให้ข้อมูลส่วนบุคคลหรือข้อมูลทางการเงินทางโทรศัพท์ เว้นแต่คุณจะเป็นผู้เริ่มการโทรและมั่นใจในความถูกต้องของอีกฝ่าย โดยทั่วไปองค์กรที่ถูกต้องตามกฎหมายจะไม่ขอข้อมูลที่ละเอียดอ่อนทางโทรศัพท์

- การปลอมแปลงเว็บไซต์

การปลอมแปลงเว็บไซต์คือการที่ใครบางคนสร้างเว็บไซต์ปลอมที่ดูเหมือนเว็บไซต์จริง เว็บไซต์ปลอมอาจมีการออกแบบ โลโก้ และที่อยู่เว็บที่คล้ายคลึงกับของจริง แต่ถูกควบคุมโดยนักต้มตุ๋นที่ใช้มันเพื่อขโมยข้อมูลส่วนบุคคลหรือแพร่กระจายมัลแวร์

โดยทั่วไปแล้วที่อยู่ URL ของไซต์ลอกเลียนแบบจะคล้ายกับไซต์ที่ถูกกฎหมายมากดังนั้นจึงดูสมจริงตั้งแต่แรกเห็น

วิธีป้องกัน:

- ตรวจสอบ URL ก่อนคลิกหากคุณสงสัยเกี่ยวกับลิงก์ ให้วางเมาส์เหนือลิงก์นั้น ที่อยู่ URL จะปรากฏขึ้นที่มุมซ้ายล่างของหน้าต่าง เพื่อให้คุณสามารถดูได้ว่าลิงก์จะนำคุณไปที่ใดก่อนที่จะคลิก

- ตรวจสอบแถบที่อยู่เพื่อยืนยันว่าเว็บไซต์ปลอดภัยโดยมองหา “https://” หน้า URL สิ่งนี้บ่งบอกถึงการเข้ารหัสและการป้องกันภัยคุกคามทางไซเบอร์ หากคุณเข้าสู่เว็บไซต์ที่ขึ้นต้นด้วย “http://” (ไม่มี “s” ต่อท้าย) ให้ปิดหน้าต่างอย่างรวดเร็ว

- ใช้เครื่องมือจัดการรหัสผ่าน เนื่องจากไม่ควรป้อนข้อมูลการเข้าสู่ระบบอัตโนมัติบนเว็บไซต์ปลอม หากข้อมูลประจำตัวที่บันทึกไว้ก่อนหน้านี้ไม่ได้ถูกป้อนอัตโนมัติ อาจบ่งชี้ว่าเป็นไซต์ปลอม

- มองหาสัญลักษณ์ล็อคหรือแถบสีเขียวถัดจาก URL ซึ่งบ่งบอกถึงการเชื่อมต่อที่ปลอดภัย

- การปลอมอีเมล

การปลอมอีเมลเป็นเทคนิคที่ผู้โจมตีปรับเปลี่ยนที่อยู่อีเมล เพื่อให้ดูเหมือนอีเมลนั้นมาจากแหล่งที่เชื่อถือได้ เช่น องค์กรหรือบุคคลที่มีชื่อเสียง ในความเป็นจริง อีเมลเหล่านี้มาจากผู้ประสงค์ร้าย แนวทางปฏิบัติที่หลอกลวงนี้มักใช้ในการโจมตีแบบฟิชชิ่งเพื่อหลอกให้ผู้รับเปิดเผยข้อมูลที่ละเอียดอ่อน

วิธีป้องกัน:

- ตรวจสอบรูปแบบอีเมลมีความคล้ายหรือแตกต่างกันเช่น Amazon.com “Amaz0n.com” และยืนยันกับผู้ส่งหากคุณไม่แน่ใจ

- หลีกเลี่ยงการเปิดไฟล์แนบจากผู้ส่งที่ไม่รู้จักหรือน่าสงสัย เนื่องจากอาจมีมัลแวร์

- ใช้การตรวจสอบสิทธิ์แบบสองปัจจัยเพื่อเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งจากการโจมตี

- ค้นหาข้อมูลติดต่อของผู้ส่งทางออนไลน์เพื่อยืนยันความถูกต้อง และค้นหาเนื้อหาอีเมลที่น่าสงสัยบน Google

- รายงานอีเมลที่น่าสงสัยว่าเป็นสแปมเพื่อหลีกเลี่ยงการคลิกลิงก์หรือไฟล์แนบที่เป็นอันตรายโดยไม่ได้ตั้งใจ

- การปลอมแปลง IP

การปลอมแปลง IP คือการที่ผู้โจมตีปลอมแปลงที่อยู่ IP ของตนเพื่อหลอกระบบให้คิดว่าเป็นบุคคลอื่น พวกเขาใช้สิ่งนี้เพื่อซ่อนตัวตน เปิดช่องทางการโจมตี หรือเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต

วิธีป้องกัน:

- เปิดใช้งานการตรวจสอบที่อยู่ IP: การใช้กลไกเช่น SEND หรือ DAI ช่วยให้แน่ใจว่าอุปกรณ์บนเครือข่ายใช้ที่อยู่ IP ของแท้ และไม่ถูกเลียนแบบโดยผู้โจมตี กำหนดค่าคุณสมบัติความปลอดภัยเหล่านี้บนอุปกรณ์เครือข่ายของคุณ ขั้นตอนเฉพาะอาจแตกต่างกันไปขึ้นอยู่กับอุปกรณ์และอินเทอร์เฟซการกำหนดค่า ดังนั้นหากคุณมีคำถาม โปรดขอความช่วยเหลือจากผู้ดูแลระบบเครือข่ายที่มีความรู้

- ปรับใช้โปรโตคอลการเข้ารหัส เช่น IPsec เพื่อรักษาความปลอดภัยการสื่อสารเครือข่าย

- ใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับอุปกรณ์เครือข่าย

- เปิดใช้งานไฟร์วอลล์และระบบตรวจจับการบุกรุก

- ตรวจสอบการรับส่งข้อมูลเครือข่ายเป็นประจำเพื่อหากิจกรรมที่น่าสงสัย

- การปลอมแปลงเซิร์ฟเวอร์ DNS

การปลอมแปลงระบบชื่อโดเมน (DNS) จะส่งการรับส่งข้อมูลไปยังที่อยู่ IP ที่แตกต่างกัน และมักใช้เพื่อนำผู้เยี่ยมชมไปยังเว็บไซต์ที่เป็นอันตราย นักต้มตุ๋นบรรลุเป้าหมายนี้ด้วยการแทนที่ที่อยู่ IP ที่จัดเก็บไว้ในเซิร์ฟเวอร์ DNS ด้วยที่อยู่ที่เป็นอันตราย เนื่องจากมันจะเปลี่ยนแปลงข้อมูลที่เก็บไว้ของคุณ

วิธีป้องกัน:

- ใช้ DNSSEC (ส่วนขยายความปลอดภัยของระบบชื่อโดเมน) เพื่อตรวจสอบสิทธิ์การตอบสนองของ DNS

- ใช้โซลูชันการกรอง DNS เพื่อบล็อกโดเมนที่เป็นอันตรายและป้องกันการโจมตีด้วยการปลอมแปลง DNS

- อัปเดตซอฟต์แวร์เซิร์ฟเวอร์ DNS เป็นประจำเพื่อแก้ไขช่องโหว่

- ใช้บริการ VPN (เครือข่ายส่วนตัวเสมือน) เพื่อเข้ารหัสการรับส่งข้อมูล DNS และป้องกันการปลอมแปลง DNS

- ตรวจสอบ URL ของเว็บไซต์โดยมองหา “https://” และตรวจสอบชื่อโดเมนอีกครั้ง

- การปลอมแปลง ARP

การปลอมแปลง Address Resolution Protocol (ARP) มักใช้เพื่อแก้ไขหรือขโมยข้อมูลสำหรับการไฮแจ็กในเซสชัน โดยเชื่อมโยงการควบคุมการเข้าถึงสื่อของตนเข้ากับที่อยู่ IP เพื่อสามารถสกัดกั้นข้อมูลที่มีไว้สำหรับบุคคลอื่นได้

วิธีป้องกัน:

- ใช้เครื่องมือตรวจจับการปลอมแปลง ARP หรือโซลูชันความปลอดภัยที่ระบุบล็อกแพ็กเก็ต ARP ที่น่าสงสัย

- กำหนดค่ากฎการกรองแพ็กเก็ตบนอุปกรณ์เครือข่าย เช่น เราเตอร์หรือไฟร์วอลล์ เพื่อบล็อกหรือกรองแพ็กเก็ต ARP จากแหล่งที่ไม่ได้รับอนุญาต

- การปลอมแปลงข้อความ

การปลอมแปลงข้อความเป็นวิธีที่จัดการหมายเลขโทรศัพท์ของผู้ส่งโดยใช้บริการออนไลน์หรือซอฟต์แวร์ที่อนุญาตให้ส่งข้อความด้วยรหัสผู้ส่งปลอม การใช้ซอฟต์แวร์นี้ทำให้ผู้ส่งสามารถปกปิดตัวตนของตน และสามารถหลอกให้ผู้รับเชื่อว่าข้อความนั้นมาจากแหล่งที่เชื่อถือได้

วิธีป้องกัน:

- ระมัดระวังข้อความจากผู้ส่งที่ไม่รู้จักมีเนื้อหาที่น่าสงสัย และหลีกเลี่ยงการคลิกลิงก์ใดๆ หรือให้ข้อมูลส่วนบุคคล

- ตรวจสอบหมายเลขโทรศัพท์ของผู้ส่งหรือ ID ผู้ส่งตัวอักษรและตัวเลขอีกครั้งเพื่อให้แน่ใจว่าตรงกับผู้ติดต่อที่รู้จัก

- หลีกเลี่ยงการแบ่งปันข้อมูลส่วนบุคคล เช่น รหัสผ่าน หมายเลขบัญชี หรือรหัสยืนยันผ่านทางข้อความ

- เปิดใช้งานตัวกรองสแปมหรือคุณสมบัติการบล็อกที่ให้บริการโดยผู้ให้บริการมือถือหรือแอพส่งข้อความของคุณ

- การปลอมแปลง GPS

การปลอมแปลง GPS เป็นเทคนิคหลอกลวงโดยมีคนจัดการสัญญาณ GPS ที่อุปกรณ์ได้รับเพื่อรายงานตำแหน่งอย่างไม่ถูกต้อง วิธีนี้ช่วยให้ผู้ปลอมแปลงหลอกอุปกรณ์ให้เชื่อว่าอยู่ในตำแหน่งที่แตกต่างจากที่เป็นจริง

การจัดการ GPS สามารถใช้เพื่อวัตถุประสงค์ต่างๆ เช่น การหลอกแอปหรือบริการตามตำแหน่ง การหลีกเลี่ยงข้อจำกัดของขอบเขตทางภูมิศาสตร์ หรือการโจมตีทางไซเบอร์ที่อาศัยข้อมูลตำแหน่งที่แม่นยำ

วิธีป้องกัน:

- ใช้สัญญาณ GPS ที่เข้ารหัส ซึ่งผู้ปลอมแปลงจะจัดการได้ยากกว่า การใช้เครื่องรับที่รองรับสัญญาณที่เข้ารหัสสามารถช่วยป้องกันการปลอมแปลง GPS ได้

- ใช้การตรวจสอบความถูกต้องของสัญญาณ เช่น การตรวจสอบความสมบูรณ์อัตโนมัติของผู้รับ (RAIM) หรือระบบเสริมตามพื้นที่ (SBAS) ซึ่งสามารถตรวจจับและปฏิเสธสัญญาณที่ปลอมแปลงได้

- การโจมตีแบบ Man-in-the-middle (MitM)

การโจมตีแบบแทรกกลางการสื่อสาร (MITM) หมายถึงเมื่อมีคนแฮ็กเครือข่าย Wi-Fi เพื่อสกัดกั้นการรับส่งข้อมูลเว็บระหว่างสองฝ่าย

หากการโจมตีสำเร็จ นักต้มตุ๋นจะสามารถเปลี่ยนเส้นทางข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลเข้าสู่ระบบหรือหมายเลขบัตรเครดิต ไปยังตนเองได้ พวกเขาจึงสามารถใช้ข้อมูลนี้เพื่อวัตถุประสงค์ที่เป็นอันตรายได้

วิธีป้องกัน:

- ใช้โปรโตคอล เช่น HTTPS สำหรับเว็บไซต์และ SSL/TLS สำหรับอีเมลเพื่อเข้ารหัสข้อมูลที่ส่งระหว่างอุปกรณ์และเซิร์ฟเวอร์ของคุณ

- ใช้ความระมัดระวังเมื่อใช้เครือข่าย Wi-Fi สาธารณะ เนื่องจากเครือข่ายเหล่านี้เสี่ยงต่อการโจมตี MITM หลีกเลี่ยงการเข้าถึงข้อมูลที่ละเอียดอ่อนหรือลงชื่อเข้าใช้บัญชีที่ต้องใช้รหัสผ่านเมื่อเชื่อมต่อกับ Wi-Fi ที่ไม่ปลอดภัย

- ใช้ VPN เมื่อเชื่อมต่อกับ Wi-Fi สาธารณะหรือเครือข่ายที่ไม่คุ้นเคยเพื่อเข้ารหัสการรับส่งข้อมูลอินเทอร์เน็ตของคุณและป้องกันการโจมตี MITM

- การปลอมแปลงส่วนขยาย

การปลอมแปลงส่วนขยายช่วยให้นักหลอกลวงสามารถปลอมแปลงมัลแวร์ในโฟลเดอร์ส่วนขยายได้ โดยปกติไฟล์จะถูกเปลี่ยนชื่อเป็นเอกสารข้อความ (เช่น “filename.txt.exe”) และมีมัลแวร์ซ่อนอยู่ภายใน เมื่อผู้ใช้เปิดไฟล์ข้อความ พวกเขาจะเรียกใช้โปรแกรมที่เป็นอันตรายโดยไม่รู้ตัว

วิธีป้องกัน:

- ตรวจสอบแหล่งที่มาของส่วนขยายและติดตั้งเฉพาะส่วนขยายเบราว์เซอร์จากแหล่งที่เชื่อถือได้ เช่น ร้านค้าส่วนขยายเบราว์เซอร์อย่างเป็นทางการหรือนักพัฒนาที่มีชื่อเสียง หลีกเลี่ยงการดาวน์โหลดส่วนขยายจากแหล่งที่ไม่รู้จักหรือไม่น่าเชื่อถือเพื่อลดความเสี่ยงของการปลอมแปลงส่วนขยาย

- อัปเดตส่วนขยายเบราว์เซอร์ทั้งหมดให้เป็นเวอร์ชันล่าสุดอยู่เสมอเพื่อให้แน่ใจว่ามีแพตช์รักษาความปลอดภัยล่าสุด

- ตรวจสอบสิทธิ์ก่อนติดตั้งส่วนขยาย โปรดใช้ความระมัดระวังส่วนขยายที่ต้องได้รับอนุญาตมากเกินไปหรือเข้าถึงข้อมูลที่ละเอียดอ่อน

- ติดตั้งและอัปเดตซอฟต์แวร์ป้องกันไวรัสหรือมัลแวร์บนอุปกรณ์ของคุณ โปรแกรมรักษาความปลอดภัยเหล่านี้สามารถช่วยตรวจจับและป้องกันส่วนขยายเบราว์เซอร์ที่เป็นอันตราย

วิธีป้องกันการโจมตีด้วยการปลอมแปลง

สิ่งที่ควรทำ

- เปิดตัวกรองสแปม: วิธีนี้จะป้องกันไม่ให้อีเมลปลอมส่วนใหญ่เข้าถึงกล่องจดหมายอีเมลของคุณได้

- อ่านข้อความอย่างละเอียด: การโจมตีด้วยการปลอมแปลงมักจะมีไวยากรณ์ที่ไม่ดีหรือมีโครงสร้างประโยคที่ไม่เป็นธรรมชาติ หากคุณเห็นสิ่งนี้ แสดงว่าเป็นสัญญาณว่าคำขอไม่ปลอดภัย

- ยืนยันแหล่งที่มา: หากคุณได้รับการสื่อสารที่ดูน่าสงสัย วิธีที่ดีที่สุดคือติดต่อผู้ส่งและยืนยันว่าสายหรืออีเมลที่คุณได้รับนั้นถูกต้อง

- ติดตั้งซอฟต์แวร์รักษาความปลอดภัยทางไซเบอร์: การลงทุนในซอฟต์แวร์รักษาความปลอดภัยทางไซเบอร์เป็นวิธีที่ดีในการป้องกันตนเองจากอาชญากรไซเบอร์ทางออนไลน์ หากคุณสงสัยว่าคุณกำลังถูกปลอมแปลง ให้ดาวน์โหลดการลบมัลแวร์หรือซอฟต์แวร์ป้องกันไวรัสเพื่อปกป้องอุปกรณ์ของคุณจากภัยคุกคามหรือไวรัสที่เป็นอันตราย

โซลูชัน WatchGuard Endpoint Security ทั้งหมดมีฟังก์ชันการทำงานของคลังฮาร์ดแวร์และซอฟต์แวร์ ซึ่งจะแสดงรายการซอฟต์แวร์ เวอร์ชัน และอุปกรณ์ที่ติดตั้ง ดังนั้นจึงเป็นเรื่องง่ายที่จะระบุเครื่องที่จำเป็นต้องมีการอัปเดตซอฟต์แวร์หรือถอนการติดตั้ง โดยเฉพาะบริษัทที่มีนโยบายความปลอดภัยห้ามใช้ระบบรีโมทเพื่อเข้าแอปพลิเคชัน หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

สิ่งที่ไม่ควรทำ

- ดาวน์โหลดหรือคลิกลิงก์หรือไฟล์แนบที่ไม่คุ้นเคย: หากลิงก์หรือไฟล์แนบดูน่าสงสัย อย่าคลิกลิงก์นั้น หากมาจากนักหลอกลวง ก็อาจมีมัลแวร์หรือไวรัสอื่น ๆ ที่เป็นอันตรายต่อคอมพิวเตอร์ของคุณ

- เปิดอีเมลจากผู้ส่งที่ไม่รู้จัก: หากคุณไม่รู้จักผู้ส่ง อย่าตอบรับสายหรืออีเมล

- เปิดเผยข้อมูลที่ละเอียดอ่อน: หลีกเลี่ยงการแบ่งปันข้อมูลส่วนบุคคล เช่น ที่อยู่ บัญชีธนาคาร หรือหมายเลขประกันสังคม

- ใช้รหัสผ่านเดียวกัน: หลายคนใช้รหัสผ่านที่ไม่รัดกุมซึ่งนักต้มตุ๋นสามารถคาดเดาได้ง่าย สร้างรหัสผ่านที่รัดกุมและอัปเดตบ่อยๆ เพื่อป้องกันไม่ให้นักหลอกลวงจับรหัสผ่านได้

Credit https://www.watchguard.com/